La sensibilisation à la sécurité est en hausse dans le secteur, mais, malheureusement, les vieilles habitudes et les idées fausses ont la vie dure.

Ce post est une collaboration entre :

Jonathan Crowe

Directeur du contenu et de la communauté chez NinjaOne

Tom Watson

Conseiller en chef du canal chez NinjaOne

Vous êtes pressé ? Regardez une version vidéo de 3 minutes de cet article :

Récemment, NinjaOne a organisé son deuxième sommet annuel virtuel sur la sécurité des MSP dans le but d’aider les MSP à améliorer leur jeu en matière de sécurité. Cet objectif n’a fait que croître en priorité depuis l’événement de l’année dernière et cette année encore, nous avons été ravis d’accueillir des experts et des fournisseurs de divers secteurs (y compris un concurrent direct) qui ont participé et réalisé un véritable effort, à l’échelle du canal.

En tant qu’ancien propriétaire de MSP, Tom a assisté à l’événement avec l’objectif d’identifier les principaux points à retenir et a passé beaucoup de temps à réfléchir à l’ampleur des changements concernant ce que l’on attend d’un propriétaire de MSP aujourd’hui. Lorsqu’il a lancé son activité de MSP, tout tournait autour du support technique. L’accent était mis sur le matériel et sur les logiciels qu’il utilisait. La vente et la gestion d’éléments critiques tels que les serveurs Microsoft Exchange étaient des activités importantes pour nous et elles exigeaient des compétences techniques. Comme nous le savons tous, une grande partie de cette activité s’est déplacée vers le cloud et globalement, le rôle du MSP évolue.

« En matière de sécurité, l’époque où l’on installait un antivirus et un pare-feu et où l’on croisait les doigts est révolue.”

Tom Watson, conseiller en chef pour les canaux chez NinjaOne

Nous en sommes à un point où les MSP doivent assumer leurs responsabilités, s’informer sur la sécurité et exploiter les bonnes ressources pour offrir des services de sécurité spécialisés à leurs clients.

Ce message est revenu à plusieurs reprises au cours des sessions de la journée, qui comprenaient une analyse approfondie des récentes campagnes de ransomware, des leçons de première main d’un fournisseur de réponse aux incidents de premier plan, et une présentation de la manière dont les fournisseurs de services informatiques peuvent mieux utiliser les outils dont ils disposent déjà.

Le contenu et les discussions du sommet ont été formidables, mais il nous est apparu clairement que plusieurs idées fausses persistantes constituent encore des pierres d’achoppement pour un grand nombre de MSP actuels (sans parler de leurs clients PME). Tant que ces idées ne se seront pas dissipées, l’absence de sécurité efficace restera un problème, alors plongeons dans chacune d’elles ci-dessous.

Idée fausse n°1 : l’expertise en matière de sécurité est facultative

De nombreuses prises de conscience ont eu lieu tout au long du sommet, mais deux des plus mémorables sont venues d’Alex Fields, auteur du blog populaire ITProMentor et MVP de Microsoft. Alex a clairement indiqué que les MSP doivent activement développer leur accès aux capacités et à l’expertise en matière de sécurité pour deux raisons.

“Vous ne pouvez pas externaliser votre responsabilité en matière de sécurité informatique.”

Pourquoi ? D’une part, les clients pensent que tout ce qui est lié à l’informatique relève de votre compétence. Pourquoi devraient-ils s’inquiéter de la sécurité ? N’est-ce pas ce qu’ils ont contracté avec vous ? Et dans une certaine mesure, ils ont raison. En tant que fournisseur, vous avez les clés du royaume et il est impératif que vous preniez cette responsabilité au sérieux. Cela ne signifie pas que vous devez assumer directement toutes ces responsabilités. La sécurité est un domaine vaste qui comporte de nombreuses disciplines et dans de nombreux cas, l’externalisation d’aspects particuliers à des spécialistes qualifiés – la réponse aux incidents, par exemple – est absolument la meilleure solution. Mais cela n’enlève rien à votre responsabilité. En fin de compte, c’est vous qui êtes responsable.

“L’assistance informatique est axée sur les coûts et hautement banalisée. C’est une course vers le bas”

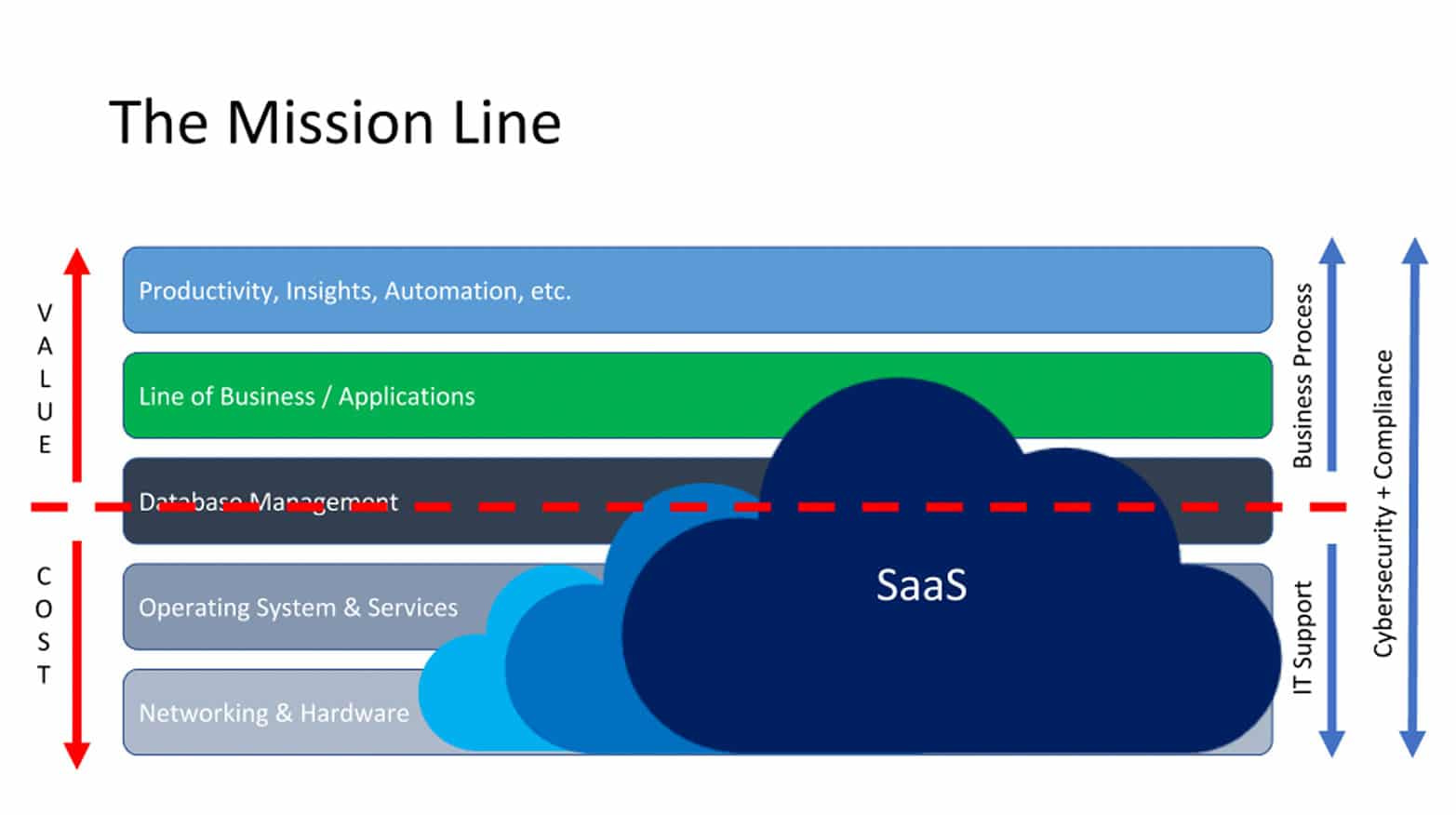

Pour illustrer ce point, Alex a partagé le tableau suivant, expliquant que tout ce qui se trouve en dessous de la « ligne de mission » est lié au support informatique traditionnel, qui est considéré par les dirigeants comme un centre de coûts. Tout ce qui se trouve au-dessus de cette ligne aide l’entreprise à remplir sa mission et ajoute de la valeur à l’entreprise. Les exigences de sécurité et de conformité existent à chaque niveau et sont appelées à augmenter au fil du temps avec l’ajout de nouvelles menaces et de nouvelles réglementations.

Ce qu’il faut retenir de l’expérience de Tom

Afin de survivre et de prospérer, les MSP doivent trouver des moyens de se spécialiser dans la gestion et la sécurisation de ces zones au-dessus de la ligne qui sont associées à la valeur. S’il lançait un MSP aujourd’hui, l’assistance informatique standard qu’il fournirait serait accessoire à ses offres principales, qui seraient axées sur la sécurité et adaptées pour aider les entreprises à se développer (automatisation, productivité, formation, etc.).

Idée fausse n° 2 : la sécurité est un problème purement technique

En parlant de formation, nous avons trouvé intéressant que la session la plus technique du sommet, à savoir la présentation de John Hammond, chercheur senior en sécurité chez Huntress, intitulée « Analyser Ryuk », ait donné lieu à ce commentaire clé :

“L’éducation des utilisateurs, bien qu’elle soit ennuyeuse et peut-être ringarde, est le mieux que nous puissions faire pour le moment. Vous ne pouvez pas résoudre ce problème en condamnant les fenêtres et en verrouillant les portes. La cybersécurité n’est pas un problème technologique. C’est un problème humain”

John Hammond, Chercheur senior en sécurité chez Huntress

Cette citation a été prononcée dans le contexte de la présentation par John d’un examen approfondi de l’attaque par ransomware Attaque par ransomware de Ryuk contre Universal Health Services (UHS). Malgré toutes les techniques, tactiques et procédures sophistiquées démontrées lors de cette attaque après l’exploitation, le vecteur d’attaque initial était remarquablement commun : une campagne de phishing.

Bien que nous puissions et devions essayer d’atténuer les attaques par le biais de logiciels, le fait est que de nombreuses attaques sont encore perpétrées par des utilisateurs et par le manque d’application des meilleures pratiques de sécurité de base. Nous parlons de mots de passe partagés, d’utilisateurs ayant des privilèges d’administrateur local, de l’absence de MFA et de segmentation adéquate du réseau, de l’exposition de RDP et d’autres services vulnérables. Le fait est que l’éducation des utilisateurs et le renforcement du système de base sont tout aussi (sinon plus) importants que la gestion de tout produit de sécurité.

Ce qu’il faut retenir de l’expérience de Tom

S’il dirigeait un MSP aujourd’hui, il placerait la formation à la sensibilisation à la sécurité tout en haut de sa pile en termes d’importance. Il exigerait de ses employés qu’ils connaissent bien les meilleures pratiques, leur fournirait une formation. En ce qui concerne les clients, il rendrait obligatoires, dans ses accords, la formation à la sensibilisation à la sécurité et l’adhésion aux lignes de base de sécurité de son entreprise. Le non-respect de cette obligation serait un motif de résiliation du contrat. Le risque et la responsabilité sont tout simplement trop élevés, tant pour les MSP que pour leurs clients, pour que l’on puisse se contenter d’une conformité totale en matière de protocoles de sécurité.

Idée fausse n° 3 : les bases sont indignes de nous

Nous sommes tous conditionnés à lever les yeux au ciel et à secouer la tête lorsque nous apprenons qu’une autre victime récente de ransomware utilisait « admin » comme mot de passe ou que son RDP était exposé à Internet. Mais nous devons tous être prudents. L’arrogance est le baiser de la mort en matière de sécurité et comme l’a souligné Tyler Hudak, responsable de la réponse aux TrustedSec incidents chez TrustedSec, le chemin vers la compromission est parsemé de déclarations du type « nous sommes couverts ».

Tyler explique qu’il a travaillé sur de nombreux incidents de sécurité avec des MSP et qu’à plus d’une occasion, le MSP était catégorique sur le fait qu’il n’y avait pas de RDP exposé – jusqu’à ce qu’un simple scan découvre que c’était exactement le cas sur ce vieux serveur qu’ils avaient simplement oublié. Il est toujours préférable d’être sûr que de se sentir sûr et Tyler recommande de vérifier régulièrement Shodan pour voir ce qui est effectivement ouvert sur les adresses IP de vos clients.

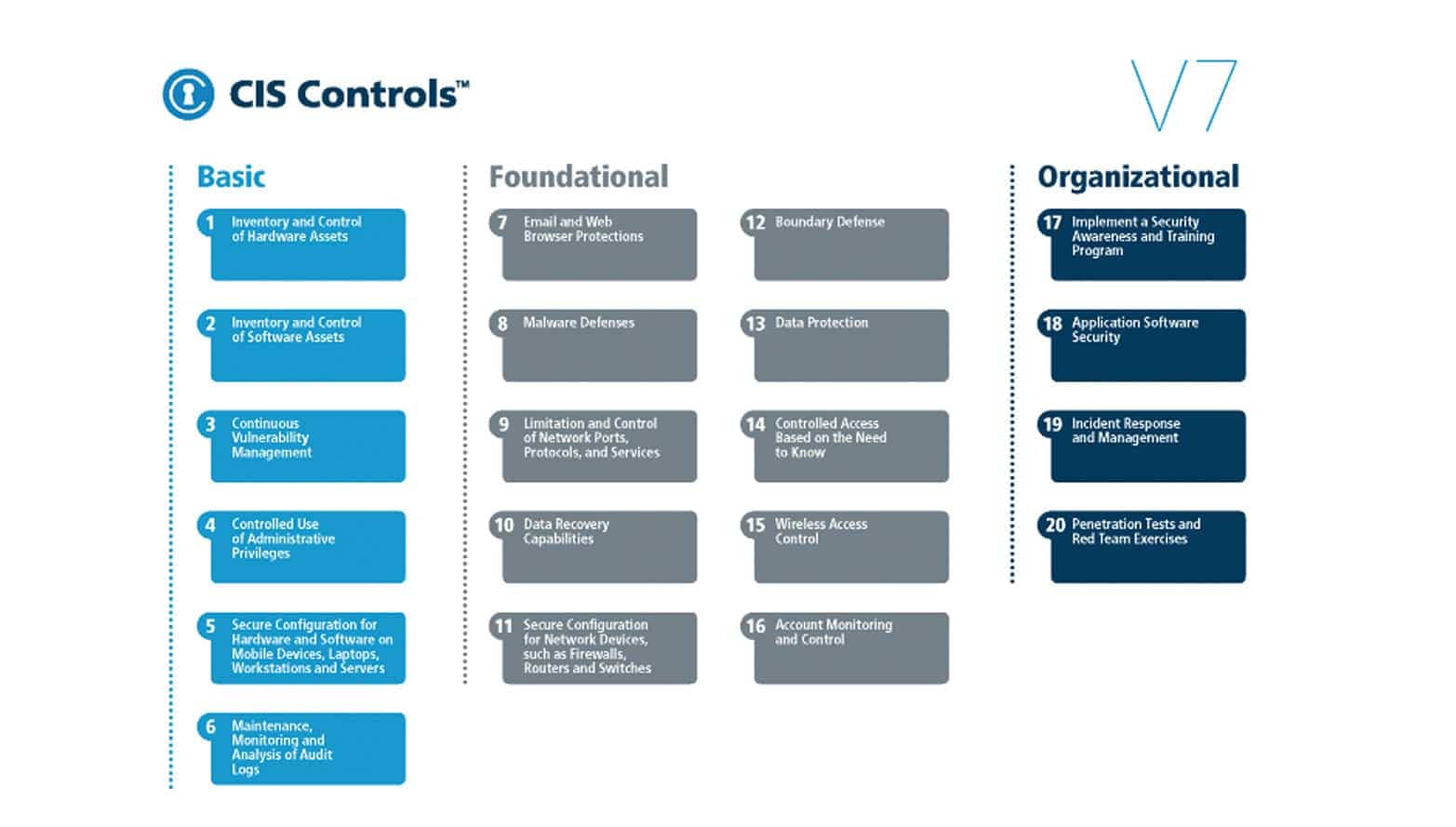

Le fait de ne pas sécuriser RDP est l’un des exemples les plus flagrants de manquement aux principes de base, mais c’est loin d’être le seul. Alex Fields a indiqué que davantage de MSP doivent se concentrer sur l’adoption de normes établies telles que es contrôles CIS, et que, si vous ne vous occupez pas activement des six premiers points au moins, vous avez forcément des failles qui vous mettent en danger, vous et vos clients.

Ce qu’il faut retenir de l’expérience de Tom

Les MSP doivent non seulement faire l’effort d’adopter les normes de base des contrôles CIS, mais aussi être transparents avec leurs clients et exiger leur adhésion et leur participation active.

Idée fausse n° 4 : il suffit d’avoir un plan

Tant que vous n’en avez pas fait l’expérience, il est difficile d’apprécier pleinement le caractère chaotique et stressant d’un incident de sécurité actif. Tyler explique qu’en tant que responsable de la réponse aux incidents, il a souvent vu des MSP et des équipes informatiques internes complètement dépassés. Dans de nombreux cas, l’absence de politiques et de procédures signifie qu’ils sont obligés de planifier à la volée, ce qui est la dernière chose que vous souhaitez lorsque l’heure tourne et que vous avez un désastre potentiel sur les bras.

Les équipes qui ont mis en place des plans d’intervention s’en sortent mieux, mais même dans ce cas, si les procédures n’ont jamais été testées, elles peuvent se retrouver à devoir s’adapter à des conditions et des scénarios qu’elles n’avaient pas prévus.

Comme l’a dit Mike Tyson, “Tout le monde a un plan jusqu’à ce qu’il reçoive un coup de poing dans la”

Les incidents comportent presque toujours des surprises inattendues, mais pour les limiter au maximum, vous devez travailler activement à votre préparation. Il ne suffit pas d’avoir un bon manuel de jeu. Vous devez vous entraîner à exécuter les jeux et à acquérir une certaine mémoire musculaire afin de ne pas avoir à réfléchir trop longuement pour pouvoir agir rapidement et efficacement (même après le choc initial).

M. Tyler a recommandé aux MSP de prendre le temps de réaliser tabletop exercises, des exercices sur table, soit par eux-mêmes, soit avec un spécialiste de la réponse aux incidents. Je suis conscient qu’il faut beaucoup de temps pour effectuer des simulations et mettre à jour les plans « what if », mais nous en sommes maintenant à un point où nous devons tous assumer pleinement la ligne que nous fournissons aux clients et aux prospects – il ne s’agit plus de savoir si vous serez confronté à un incident de sécurité, mais quand.

Accédez à toutes les sessions du MSP Security Summit à la demande.

Si vous souhaitez en savoir plus sur Tyler, Alex et John, vous pouvez regarder les enregistrements de leurs sessions à la demande ici.