L’application de mises à jour pour les logiciels et systèmes vulnérables est plus importante et plus difficile à suivre que jamais. Voici comment les professionnels de l’informatique peuvent rendre leur processus de gestion des correctifs plus efficace, éliminer les frictions et assurer la sécurité de leurs réseaux.

Qu’est-ce que la gestion des correctifs (patch management) ?

Identifiez et corrigez automatiquement les vulnérabilités de l’ensemble de votre parc informatique, rapidement et à grande échelle, à partir d’un seul panneau de contrôle centralisé, aucune infrastructure n’est requise.

Si les appareils Windows dominent toujours le marché des entreprises, les terminaux Mac et Linux sont de plus en plus répandus. La gestion des correctifs (patch management) nécessite de nos jours un outil capable de sécuriser efficacement les trois types de systèmes d’exploitation.

NinjaOne est une solution complète de gestion des correctifs qui facilite l’application automatique de correctifs à tous vos terminaux Windows, Mac et Linux à partir d’une seule console. Vous obtenez une vue à 360° de tous vos terminaux, quel que soit le système d’exploitation, et des outils nécessaires pour les sécuriser. Essayez la plateforme NinjaOne ou profitez d’une démonstration gratuite !

Pourquoi le processus de gestion des correctifs (patch management) est-il important ?

L’application de correctifs ne permet pas seulement d’assurer le bon fonctionnement des systèmes et des applications, c’est aussi l’une des activités essentielles pour assurer la sécurité des entreprises d’aujourd’hui. Laisser les machines non patchées les rend vulnérables aux cyberattaques, et le risque est réel. En effet, selon le Ponemon Institute, la majorité des violations de données (57%) peuvent être directement attribuées à des attaquants exploitant une vulnérabilité connue qui n’avait pas été corrigée.

57% des violations de données sont attribuées à une mauvaise gestion des correctifs.

Source : Ponemon

Un examen rapide des titres relatifs à la sécurité offre de nombreux exemples l’affaire Equifax (cause: une vulnérabilité d’Apache Struts non corrigée datant de deux mois) à SingHealth (les données de 1,5 million de patients ont été exposées grâce à une version obsolète d’Outlook)).

Tous ces événements ont entraîné des incidents de sécurité et des violations de données très médiatisés qui auraient pu être évités grâce à un processus de gestion des correctifs plus rigoureux et plus efficace.

L’empressement soudain à faire travailler les employés à distance pendant la crise de la COVID a aggravé le problème, les attaquants cherchant régulièrement à exploiter les vulnérabilités des solutions courantes de réseau privé virtuel (VPN), y compris :

- Citrix (CVE-2019-19781)

- Palo Alto (CVE-2020-2021)

- Pulse Secure (CVE-2019-11510)

- SonicWall (CVE-2020-5135).

Le défi pour les petites et moyennes entreprises

Si certaines des entreprises les plus grandes et les mieux financées du monde ont des difficultés avec la gestion des correctifs, qu’en est-il des petites et moyennes entreprises dont le support informatique est limité ?

Plus de 18 000 CVE ont été publiés en 2020.

Source : Magazine InfoSecurity

Certaines des plus grandes difficultés avec les applications de correctifs sont centrées sur le fait que le processus peut prendre du temps, être compliqué et perturber les utilisateurs finaux. Par conséquent, il est facile de remettre à plus tard l’application des correctifs ou de laisser des mises à jour importantes se perdre dans la masse. Et avec plus de 18 000 CVE publiés en 2020, il n’est pas surprenant que de nombreuses entreprises aient du mal à suivre.

Le délai moyen de l’application d’un correctif est de 102 jours.

Source : Ponemon

Malheureusement, le risque que représentent les systèmes non corrigés est en augmentation. Une fois qu’une vulnérabilité a été divulguée et qu’un correctif a été publié, c’est la course pour que les entreprises appliquent le correctif avant que les attaquants ne commencent à l’exploiter activement. Cette fenêtre de temps se rétrécit considérablement, avec de nombreux exemples récents où les attaquants ont pu lancer des attaques en exploitant de nouvelles vulnérabilités avant ou quelques jours seulement après leur divulgation.

Une fois que des exploits ont été développés, ils sont rapidement adoptés à grande échelle. Les outils d’analyse tels que Shodan, nmap et masscan permettent ensuite aux attaquants d’identifier facilement les systèmes vulnérables et de lancer des campagnes ciblées.

Pour de nombreuses petites entreprises, la solution pour rester à jour au niveau des correctifs consiste à confier cette tâche à un fournisseur de services gérés (MSP) ou une entreprise d’infogérance. Mais comment les meilleures entreprises MSP font face à ce problème ?

Les 10 étapes clés d’un processus de gestion des correctifs (patch management)

Vous trouverez ci-dessous un modèle de processus de gestion des correctifs en 10 étapes qui met en évidence les éléments fondamentaux à prendre en compte dans tout plan de gestion des correctifs (patch management). Avant tout, vous devez vous assurer que vous avez établi des rôles et responsabilités pour chaque étape, et que toutes les parties prenantes clés sont pleinement impliquées.

1ère étape : Découverte

Tout d’abord, vous devez vous assurer que vous disposez d’un inventaire complet du réseau. Au niveau le plus élémentaire, il s’agit de comprendre les types d’appareils, les systèmes d’exploitation, les versions des systèmes d’exploitation et les applications tierces. De nombreuses brèches trouvent leur origine dans des systèmes négligés ou oubliés dont le service informatique a perdu la trace. Les entreprises MSP et les entreprises d’infogérance devraient utiliser des outils qui leur permettent d’analyser les environnements de leurs clients et d’obtenir des instantanés (snapshots) complets de tout ce qui se trouve sur le réseau.

2ème étape : Catégorisation

Segmenter les systèmes gérés et/ou les utilisateurs en fonction des risques et des priorités. Par exemple, par type de machine (serveur, ordinateur portable, etc.), système d’exploitation, version du système d’exploitation, rôle de l’utilisateur, etc. Cela vous permettra de créer des politiques de mise à jour plus précises au lieu d’adopter une seule approche.

3ème étape : Création d’une stratégie de gestion des correctifs (patch management)

Créez des critères de mise à jour en établissant ce qui sera mis à jour, quand et dans quelles conditions. Par exemple, vous pouvez vouloir vous assurer que certains systèmes/utilisateurs reçoivent des mises à jour automatiquement et plus fréquemment que d’autres (le calendrier des mises à jour pour les utilisateurs finaux d’ordinateurs portables peut être hebdomadaire, tandis que les mises à jour pour les serveurs peuvent être moins fréquentes et plus manuelles). Vous pouvez également traiter différemment les différents types de correctifs, certains ayant un processus de déploiement plus rapide ou plus étendu (pensez aux mises à jour du logiciel de navigation par rapport aux mises à jour du système d’exploitation, aux mises à jour critiques par rapport aux mises à jour non critiques, par exemple). Enfin, vous voudrez identifier les fenêtres de maintenance afin d’éviter toute perturbation (tenez compte des fuseaux horaires pour l’application de correctifs, etc.) et créer des exceptions.

4ème étape : Surveiller les nouveaux correctifs et les vulnérabilités

Comprendre les calendriers et les modèles de diffusion des mises à jours des fournisseurs, et identifier les sources fiables de divulgation des vulnérabilités en temps voulu. Créez un processus d’urgence d’évaluation des correctifs

5ème étape : Test

Créez un environnement de test ou du moins un segment de test pour éviter d’être pris au dépourvu. Cela inclut la création d’un backup pour un retour en arrière facile si nécessaire. Vérifiez le succès du déploiement et surveillez les problèmes d’incompatibilité ou de performance.

6ème étape : Gestion de la configuration

Documentez toute modification sur le point d’être effectuée par le biais d’une mise à jour. Cela vous sera utile si vous rencontrez des problèmes avec le déploiement des mises à jour au-delà du segment ou de l’environnement de test initial.

7ème étape : Déploiement des mises à jour

Suivez les politiques de gestion des correctifs que vous avez créées à la 3ème étape

8ème étape : Audit des mises à jour

Effectuez un audit de la gestion des correctifs pour identifier les mises à jour qui ont échoué ou qui sont en attente, et assurez-vous de continuer à surveiller tout problème inattendu d’incompatibilité ou de performance. C’est aussi une bonne idée de faire appel à des utilisateurs finaux spécifiques qui peuvent vous aider.

9ème étape : Rapports

Créez un rapport de conformité que vous pourrez partager avec vos clients pour offrir une meilleure visibilité de votre travail.

10ème étape : Revoir, améliorer et répéter

Établissez une fréquence pour répéter et optimiser les étapes 1 à 9. Il s’agit notamment de supprimer progressivement ou d’isoler toute machine obsolète ou non prise en charge, de revoir vos stratégies et de réexaminer les exceptions pour vérifier si elles sont toujours applicables ou nécessaires.

Quelles sont les bonnes pratiques en matière de gestion des correctifs (patch management) ?

De plus en plus d’entreprises requièrent une gestion efficace des correctifs, les entreprises MSP et d’infogérance doivent donc améliorer leurs propres processus et leurs offres. Voici 3 éléments clés pour que les entreprises MSP et d’infogérance fournissent des services de gestion des correctifs plus intelligents, plus efficaces et plus performants en 2022.

1) Automatiser l’application des mises à jour

La gestion des correctifs (patch management) est un secteur dans lequel il est extrêmement facile de prendre du retard, surtout si vous comptez encore sur l’identification, l’évaluation et le déploiement manuels des correctifs. Les logiciels de gestion automatisée des correctifs basés sur le cloud permettent aux entreprises MSP de programmer des analyses de mise à jour régulières et de s’assurer que les correctifs sont appliqués dans des conditions spécifiques ou automatiquement.

Comment NinjaOne peut vous aider :

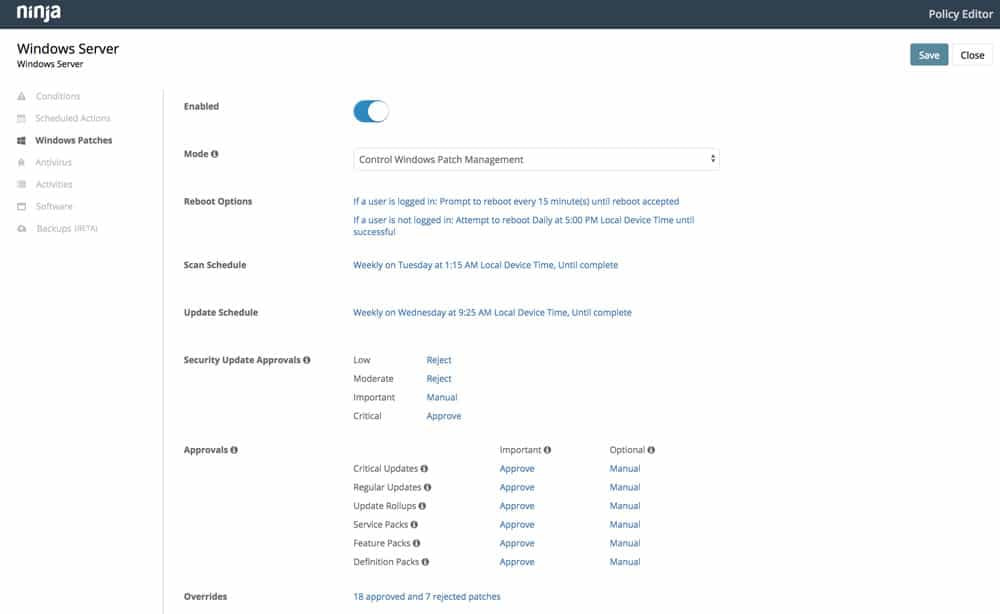

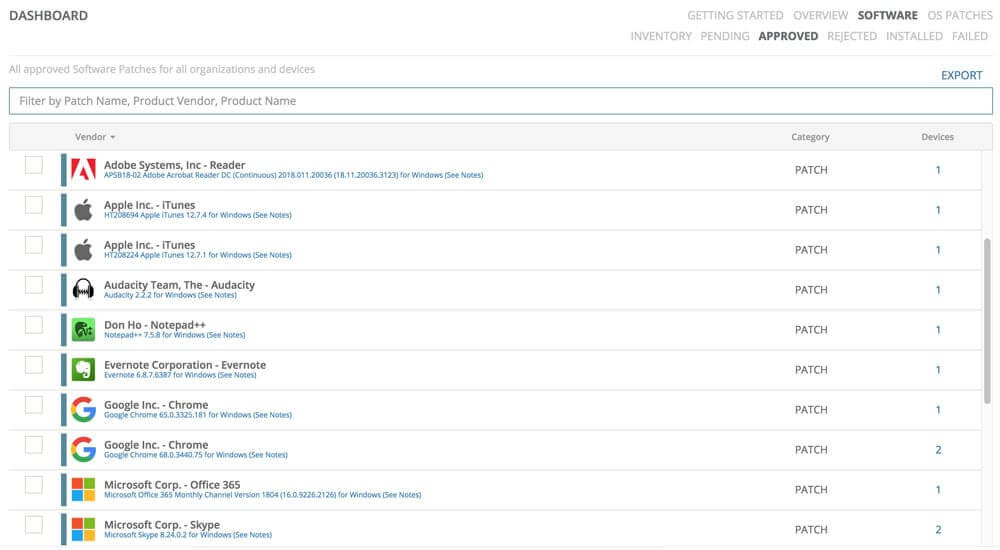

- Automatisez l’application des correctifs pour Windows et les logiciels tiers de plus de 120 fournisseurs.

- Configurez facilement l’analyse des mises à jour et les planifications de mises à jour pour des groupes spécifiques d’appareils ou d’utilisateurs. Obtenez un contrôle total et précis, ou bien configurez-le et laissez-le de côté.

- Passez moins de temps à chercher les nouvelles mises à jour et les divulgations de vulnérabilités, et plus de temps à développer votre activité.

2) Diminuer la vérification du déploiement des correctifs grâce aux rapports d’audit

Bien que l’automatisation des correctifs soit de plus en plus populaire, les entreprises MSP et d’infogérance ne peuvent malheureusement pas toujours supposer que les solutions de gestion des correctifs automatisée fonctionnent parfaitement. Cela signifie une vérification manuelle qui prend du temps. Développer des scripts ou des processus pour alléger cette charge (ou, mieux encore, utiliser des solutions qui ne nécessitent pas de double vérification) est un investissement qui en vaut la peine.

Comment NinjaOne peut vous aider :

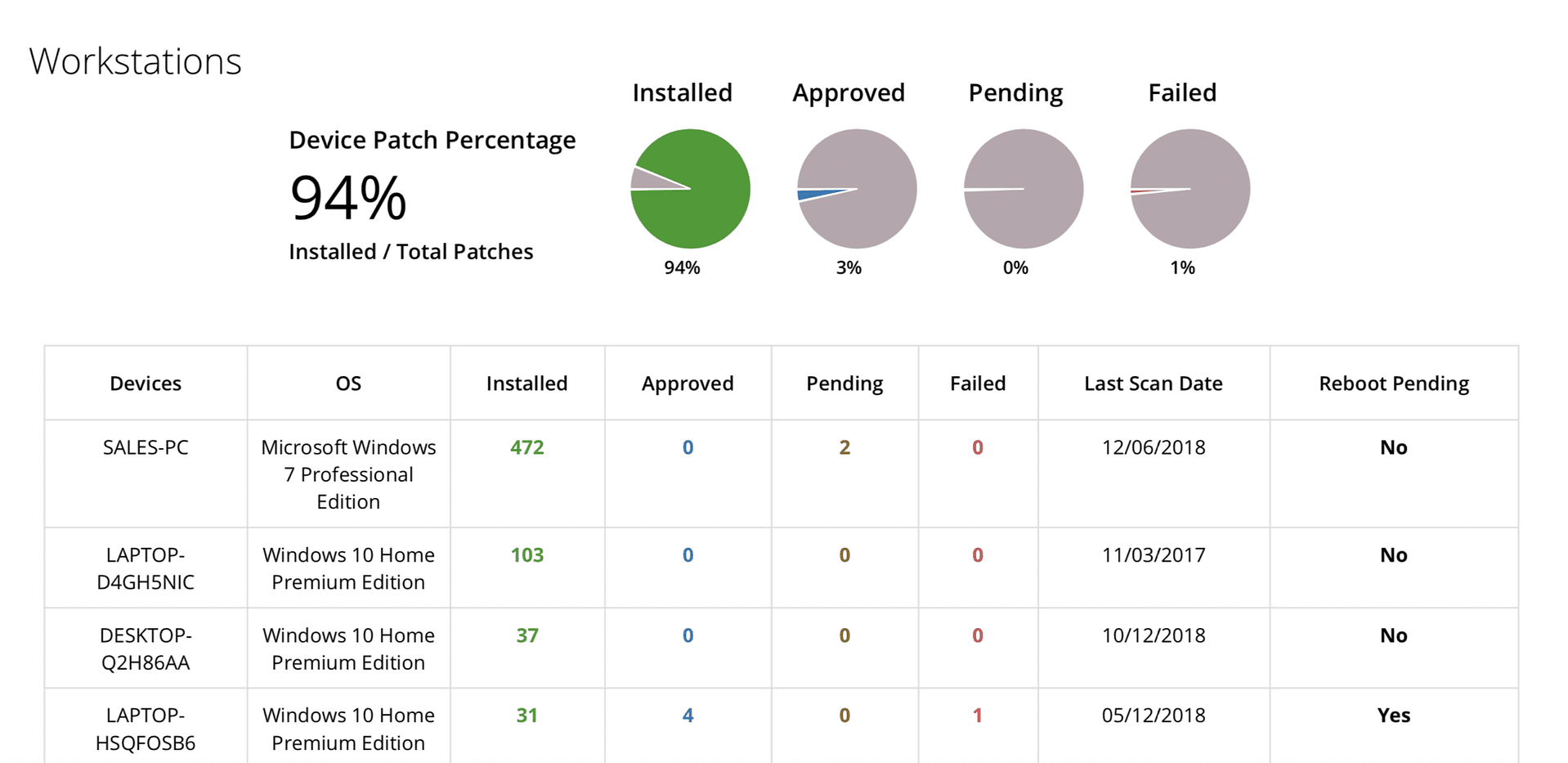

- Accédez à des rapports détaillés d’audit des mises à jour.

- Éliminez les incertitudes en vous assurant que vous avez accès à des informations fiables en temps réel.

3) Rationaliser les rapports

Tout ce que vous faites en tant qu’entreprise MSP ou d’infogérance doit être communiqué comme une valeur ajoutée à vos clients. La gestion des correctifs ne doit pas faire exception à la règle, mais la fourniture de rapports d’audit sur la gestion des correctifs doit être aussi automatique que possible. Après tout, plus les rapports prennent du temps, moins vous en avez pour fournir des services supplémentaires et développer votre entreprise.

Comment NinjaOne peut vous aider :

- Générez des rapports de conformité qui mettent en évidence le nombre de mises à jour que vous avez appliqués.

- Donnez plus de visibilité de votre travail auprès de vos clients.

Découvrez par vous-même la gestion des correctifs (patch management) de NinjaOne, essayez la plateforme NinjaOne ou profitez d’une démonstration gratuite !

« La fonction de gestion des correctifs et sa facilité d’utilisation dépassent tous les autres RMM. » — Matthew Anciaux, Monarchy IT LLC