Briser les chaînes des cyberattaques avec 5 outils auxquels vous avez déjà accès: Vous avez des clients qui ne veulent pas payer pour des outils de sécurité tiers, ou qui veulent simplement des couches de sécurité supplémentaires ? Voyez combien de tactiques d’attaque vous pouvez bloquer ou surveiller à l’aide des outils intégrés de Windows.

Depuis plus d’un mois, pratiquement toutes les discussions sur la cybersécurité tournent autour de l’ histoire. Vous la connaissez.

Et à juste titre. C’est une énorme histoire qui a vraiment tout pour plaire: des victimes de renom, des acteurs présumés de la menace parrainés par l’État, des techniques sophistiquées, des menaces pour la sécurité nationale, sans oublier les ramifications potentiellement massives sur la cyberpolitique et les réglementations américaines.

De plus, elle ne cesse de s’amplifier !

Mais tandis que nos fils d’actualité continuent d’être inondés de mises à jour et que les entreprises continuent de réfléchir à la manière dont elles pourraient faire face à une attaque similaire, la cybercriminalité « de base » continue de se dérouler tranquillement. Chaque jour, les campagnes de malspam classiques font des hordes de nouvelles victimes. Les rançongiciels ne sont peut-être plus « la menace » la plus courante, mais ils continuent de remplir les portefeuilles des criminels avec de nouveaux bitcoins.

Chris Krebs, en tant qu’ancien directeur de l’Agence américaine pour la cybersécurité et la sécurité des infrastructures, et Katie Nickels soulignent tous deux, que l’on a tendance à « fétichiser » les acteurs étatiques et à négliger les « criminels ennuyeux ».

Les « criminels ennuyeux » représentent la majorité des menaces auxquelles les MSP et leurs clients sont confrontés et malgré des années d’efforts et de sensibilisation, de nombreuses attaques continuent de se frayer un chemin à travers les systèmes de défense. Pire encore, elles ne font que devenir plus dommageables et plus coûteuses.

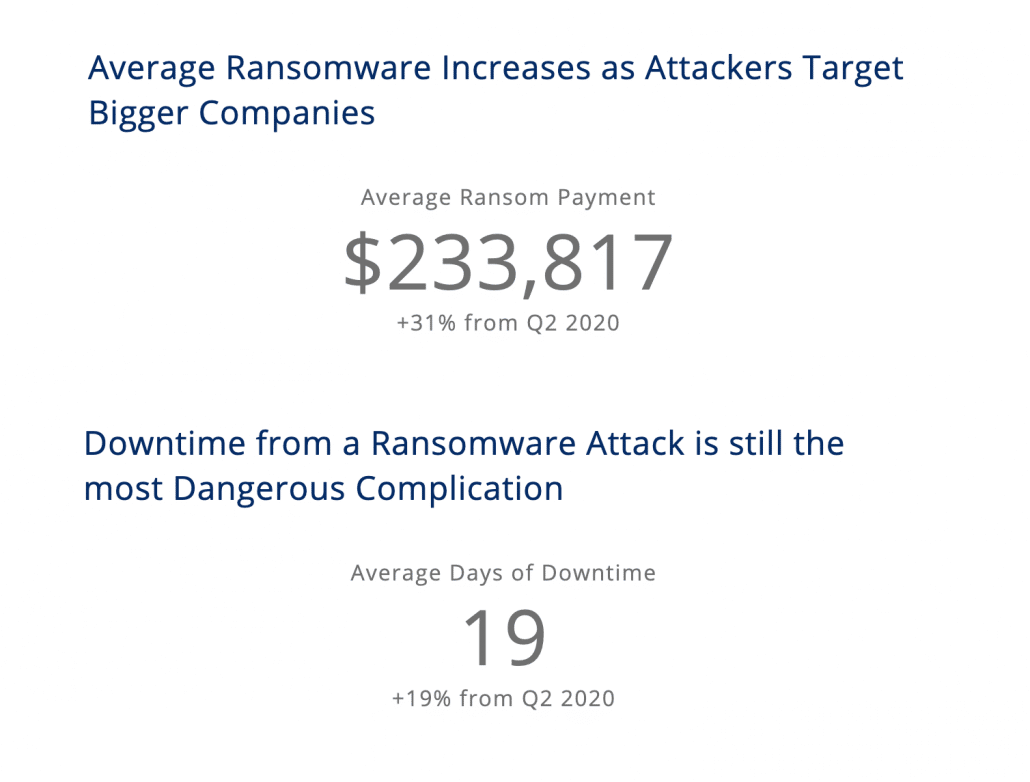

Selon le fournisseur de services de réponse aux incidents liés aux rançongiciels, COVEWARE, le paiement moyen d’une rançon est passé à 233 817 dollars au troisième trimestre de l’année dernière, soit une augmentation de 31 % par rapport au deuxième trimestre. La durée moyenne pendant laquelle les victimes ont dû faire face aux temps d’arrêt causés par les incidents liés aux rançongiciels a également augmenté, passant à 19 jours.

Source : Rapport sur les rançongiciels de COVEWARE au troisième trimestre

Dans un développement légèrement plus récent mais également en croissance, COVEWARE a également signalé que 50 % des incidents de rançongiciels qu’ils ont traités au troisième trimestre 2020 comprenaient des menaces de diffusion publique de données exfiltrées.

Les enjeux continuant d’augmenter il est important que les MSP prennent du recul et examinent leurs capacités, non seulement en termes de blocage des exécutables malveillants, mais aussi pour repérer, bloquer et réagir aux indications malveillantes plus tôt dans la chaîne d’attaque.

Amélioration des systèmes de défense par la mise en correspondance des outils et des chaînes d’attaque cybernétique

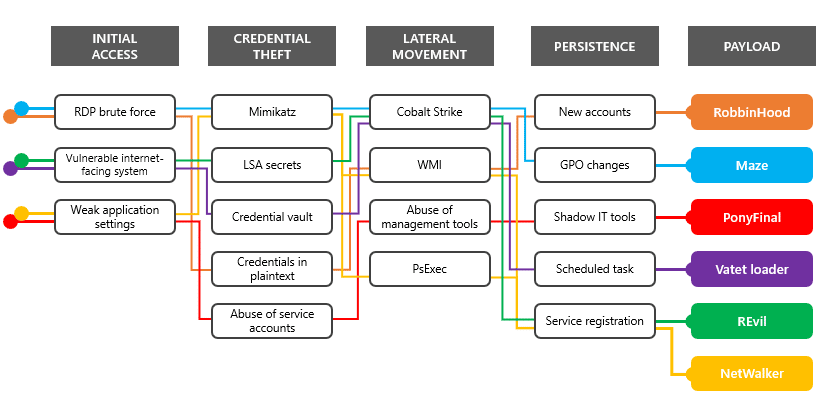

Examinons un diagramme que l’équipe d’intelligence défensive de Microsoft 365 a élaboré fin avril 2020. Ce graphique fournit une bonne vue d’ensemble de ce que les chercheurs considèrent comme des activités de post-compromission caractéristiques – vol d’informations d’identification, mouvement latéral et persistance – encadrées par les parties sur lesquelles de nombreux experts non spécialisés en sécurité se concentrent le plus – accès initial et exécution de la charge utile.

Source : Équipe Microsoft 365 Defender Intelligence

Ce diagramme montre bien à quel point ces modèles d’attaque sont similaires. Les attaquants commencent par s’implanter, puis s’attachent à pénétrer plus profondément dans l’organisation, à désactiver les sauvegardes et les systèmes de défense et à préparer le terrain pour que, lorsqu’ils déploient le rançongiciel (ou un autre acteur auquel ils vendent l’accès), celui-ci ait un impact maximal et laisse aux victimes le moins d’options possible.

En décomposant les chaînes d’attaque de cette manière, certains lecteurs penseront peut-être au cadre MITRE ATT&CK, qui est beaucoup plus approfondi et couvre un éventail beaucoup plus large de tactiques et de techniques d’attaque.

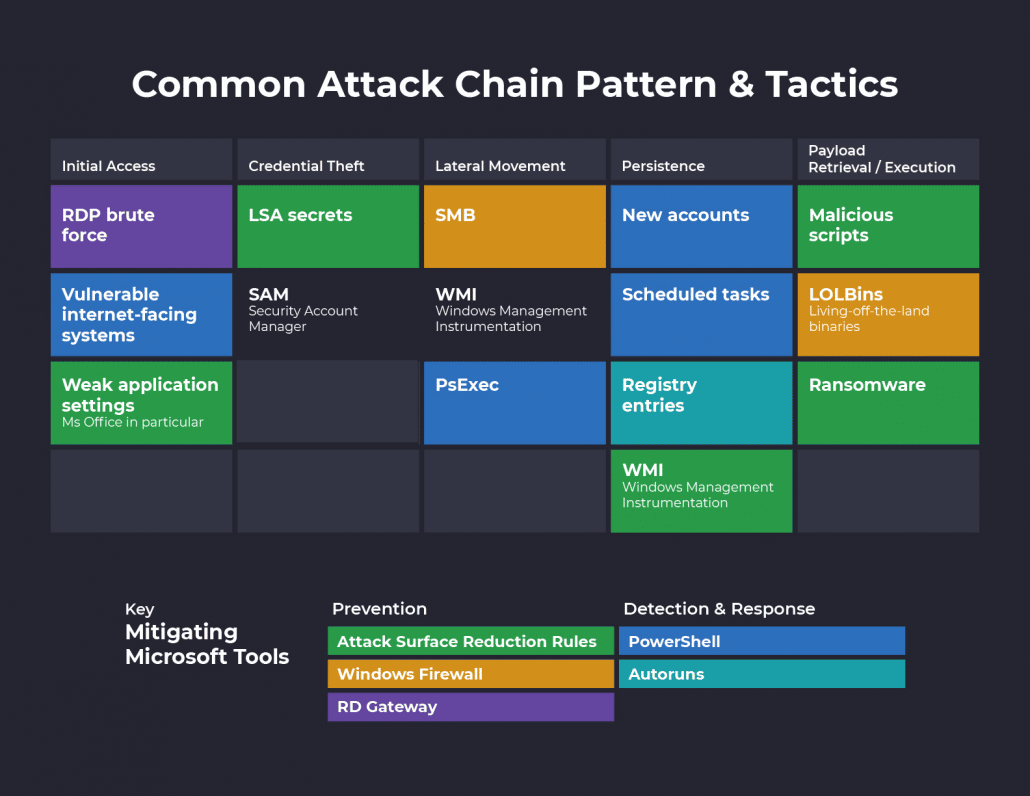

En effet, j’aime bien cette approche simplifiée, car la matrice ATT&CK est devenue assez byzantine, et je me suis dit que j’allais tenter de créer un diagramme de chaîne d’attaque accessible. Mais j’ai décidé de prendre une direction légèrement différente et d’illustrer comment, en utilisant cinq outils Microsoft auxquels vous avez déjà accès, vous pouvez réellement bloquer ou du moins surveiller une grande partie des tactiques d’attaque par rançongiciels les plus courantes. Ces cinq outils sont :

- Règles de réduction de la surface d’attaque (RSA)

- Exécutions automatiques

- PowerShell

- Passerelle RD

- Pare-feu Windows

Outre le fait que ces outils permettent d’éviter les coûts liés à la sécurité des tiers, la majorité des mesures d’atténuation que nous allons aborder ci-dessous peuvent être déployées et/ou configurées de manière centralisée via votre RMM ou Intune.

Avertissement évident : Cette liste n’a pas vocation à être considérée comme exhaustive, loin s’en faut. Il s’agit en fait de présenter des informations de base d’une manière un peu nouvelle pour faire réfléchir les MSP. Nous espérons qu’elle vous aidera à identifier d’autres solutions relativement faciles à mettre en œuvre pour améliorer votre sécurité et celle de vos clients en rendant la vie des attaquants un peu plus difficile.

Approfondissons ce diagramme et expliquons comment chaque outil peut vous permettre d’identifier un comportement suspect ou de rompre complètement la chaîne d’attaque.

Outil n°1 : passerelle RD

Tactique atténuée :

- Accès initial : force brute RDP

Tout le monde lève les yeux au ciel et dit qu’il est évident qu’il ne faut pas exposer le protocole RDP (Remote Desktop Protocol) à Internet. Pourtant, plus de la moitié des victimes de rançongiciels avec lesquelles COVEWARE a travaillé au troisième trimestre 2020 ont été initialement compromises à cause d’un RDP mal sécurisé.

Vous pouvez prendre des mesures pour empêcher la compromission du RDP en configurant une passerelle RDP et en suivant des étapes supplémentaires, notamment l’activation du MFA, décrites ici.

Si vous êtes absolument sûr de ne pas avoir de serveur exposé au RDP, vous pouvez vérifier à nouveau avec l’un des scripts PowerShell suivants de Kelvin TEGELAAR, auteur de Cyberdrain. Celui-ci vous aide à effectuer des scans de port, et celui-là vous aide à effectuer des scan Shodan (bien qu’il vous demande de vous inscrire à un compte Shodan payant).

Outil n°2 : règles de réduction de la surface d’attaque (ASR)

Tactiques atténuées :

- Accès initial : paramètres d’application faibles (Microsoft Office, Adobe, client de messagerie)

- vol d’informations d’identification : vol d’informations d’identification à partir de lsass.exe

- Mouvement latéral : abus de WMI et PsExec

- Persistance : abus de l’abonnement aux événements WMI

- Récupération / exécution de charges utiles : scripts malveillants, rançongiciels

Je serai honnête. Je suis assez pointilleux sur les règles de réduction de la surface d’attaque (ASR) de Microsoft. Comme vous pouvez le voir dans cette liste, elles fournissent une bonne quantité de couverture, en abordant les tactiques à travers plusieurs étapes d’attaque. Microsoft reconnaît avoir créé des règles ASR pour atténuer certaines des zones les plus couramment attaquées et fournir une protection aux entreprises qui s’appuient sur des fonctions et des programmes puissants – mais aussi très utilisés – comme les macros Office, WMI, PsExec, etc.

Les exigences pour les règles ASR comprennent :

- Windows 10, versions 1709 et ultérieures

- Microsoft Defender doit être actif (et non en mode passif)

- Certaines règles exigent que la protection fournie par le cloud soit activée

L’ennui avec les règles ASR, c’est que Microsoft a verrouillé les fonctionnalités ASR complètes derrière les licences d’entreprise (E5 si vous souhaitez bénéficier de l’intégration complète de Defender for Endpoint et d’une visibilité accrue en matière de surveillance, d’alertes et de rapports). Cela dit, la société a expliqué que vous POUVEZ utiliser les règles ASR avec une licence Microsoft 365 Business — c’est juste que ce n’est pas officiellement pris en charge. Donc, quand on veut, on peut.

L’autre préoccupation dont j’ai entendu parler concernant les règles ASR est le potentiel de faux positifs et d’alertes bruyantes. L’équipe de sécurité interne de PALANTIR a rédigé un article extrêmement utile détaillant ses expériences avec chacune des 15 règles ASR disponibles, y compris des recommandations sur les règles qui peuvent être configurées en toute sécurité en mode blocage et celles qu’il vaut mieux laisser en mode audit ou désactiver complètement en fonction de vos environnements.

Règles ASR pour le blocage des abus de Microsoft Office :

- Bloquer la création de contenu exécutable par les applications Office (mode blocage recommandé*)

- Remarque : peut interférer avec la fonction Smart Lookup de Microsoft Office.

- Bloquer les appels à l’API Win32 depuis les macros Office (le mode Audit est suggéré en premier lieu*)

- Bloquer les applications Office pour qu’elles n’injectent pas de code dans d’autres processus (Mode Audit suggéré en premier lieu*)

- Bloquer toutes les applications Office pour qu’elles ne créent pas de processus enfants (Mode Audit suggéré en premier lieu*)

Règles ASR pour bloquer les logiciels malveillants supplémentaires et les abus d’applications :

- Empêcher Adobe Reader de créer des processus enfants (mode blocage recommandé*)

- Remarque : cela interférera avec le processus de mise à jour d’Adobe, à moins qu’il ne soit géré par un service central de correction des logiciels.

- Bloquer le contenu exécutable du client de messagerie et de la messagerie Internet (mode blocage recommandé*)

- Bloquer les processus non fiables et non signés qui s’exécutent depuis une clé USB (mode blocage recommandé*)

Règles ASR pour le blocage des scripts malveillants :

- Bloquer JavaScript ou VBScript pour qu’ils ne lancent pas le contenu exécutable téléchargé (mode blocage recommandé*)

- Bloquer l’exécution de scripts potentiellement brouillés (mode blocage recommandé, sauf pour les machines de développement*).

Règles ASR pour le blocage des activités de post-exploitation :

- Bloquer le vol d’informations d’identification de lsass.exe (mode blocage recommandé*)

- Bloquer les créations de processus provenant de PsExec et des commandes WMI (Non compatible si vous utilisez SCCM*)

- Bloquer la persistance à travers la souscription aux événements WMI (mode blocage recommandé*)

* Recommandations de la société de sécurité PALANTIR basées sur leur utilisation interne et leurs recherches.

Outil n°3 : Pare-feu Windows

Tactiques atténuées :

- Mouvement latéral : basé sur le SMB

- Récupération et exécution de la charge utile : LOLbins établissant des connexions sortantes

Le pare-feu Windows est un outil sous-utilisé qui peut constituer un excellent complément aux couches de défense en profondeur de toute entreprise. Comme l’explique le RSSI de PALANTIR, Dan STUCKEY, non seulement, est présent par défaut, mais c’est aussi « l’un des moyens les plus simples de limiter l’accès à distance à de nombreux services couramment utilisés ».

L’une des plus grandes opportunités qu’il offre aux défenseurs est la possibilité d’isoler les compromissions en limitant la capacité des attaquants à tirer parti des mouvements latéraux basés sur le SMB. Pour comprendre pourquoi les attaquants aiment utiliser le protocole SMB (Windows Server Message Block) pour les mouvements latéraux, lisez cet article. Il fournit une vue d’ensemble concise et souligne comment il peut être utilisé pour contourner le MFA.

L’article explique également en détail les contrôles que l’équipe de sécurité de PALANTIR a trouvé efficaces pour restreindre les mouvements latéraux basés sur SMB, y compris la mise en œuvre d’un simple modèle d’administration à plusieurs niveaux et l’utilisation d’une simple règle de pare-feu Windows distribuée via GPO qui refuse toute communication entrante sur les ports 139 et 445. Ils recommandent également de refuser les communications entrantes WinRM et RDP aux postes de travail et de ne pas les autoriser à utiliser LLMNR, Netbios ou mDNS en sortie (voir le lien ci-dessus pour plus de détails).

Outil n°4 : PowerShell

Tactiques surveillées :

- Accès initial : RDP exposé et systèmes vulnérables tournés vers l’Internet

- Mouvement latéral : abus de PsExec

- Persistance : nouveaux comptes, tâches planifiées, abonnement aux événements WMI

Les cas d’utilisation que nous avons abordés pour les trois outils précédents étaient centrés sur la prévention – refus ou restriction de l’accès initial et blocage des activités malveillantes. Avec cet outil et le suivant, nous mettons l’accent sur la détection et la réponse.

De nombreux MSP utilisent déjà activement PowerShell pour automatiser un grand nombre d’activités de télégestion, mais grâce au travail d’experts en écriture de scripts comme CKelvin Tegelaar, auteur de Cyberdrain, de plus en plus de MSP utilisent également PowerShell pour développer leurs capacités de surveillance.

Vous voulez évidemment connaître les signes de problèmes sur les réseaux de vos clients avant quele rançongiciel ne soit déployé. Les scripts suivants de Kelvin peuvent vous aider à identifier les lacunes en matière de sécurité ainsi qu’une variété d’activités suspectes à examiner :

Scripts PowerShell pour identifier les systèmes exposés et à risque :

- Mener des scans de ports externes (êtes-vous sûr à 100 % que vous n’avez pas un serveur quelque part avec RDP exposé ? Vérifiez à nouveau).

- Alerte sur les résultats de Shodan (nécessite un compte Shodan payant)

Scripts PowerShell pour identifier les mouvements latéraux potentiels, la persistance et l’activité des rançongiciels :

- Créer des alertes basées sur l’utilisation de PsExec (PsExec est un autre outil d’administration légitime que les attaquants utilisent pour l’exécution de commandes à distance)

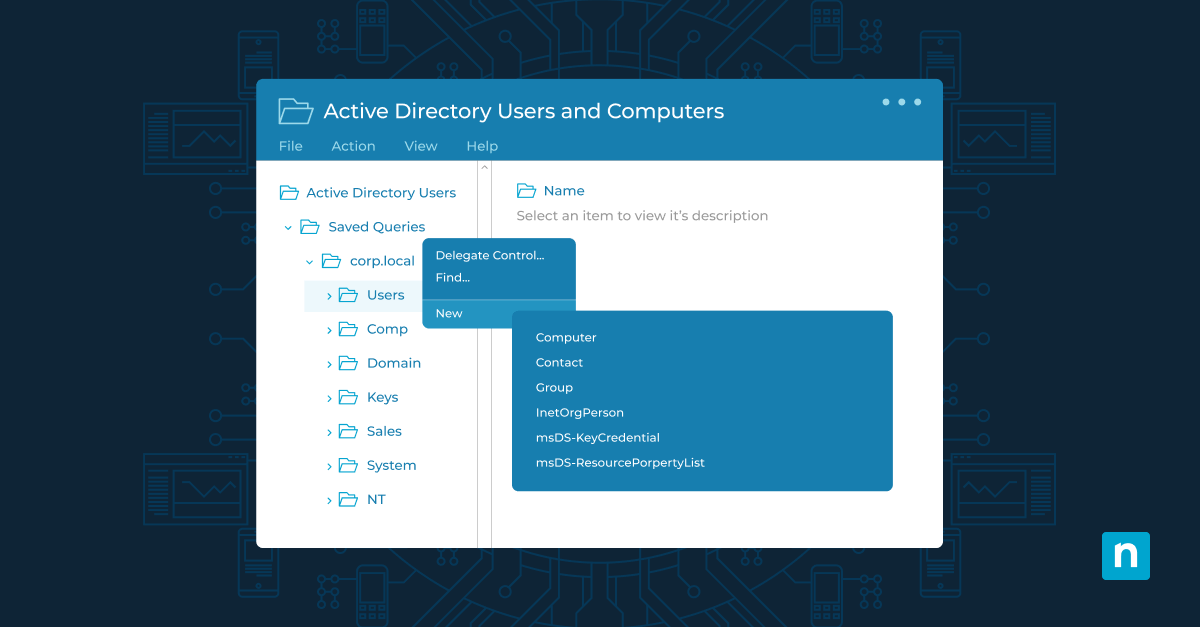

- Surveiller la création de nouveaux comptes (utilisateurs locaux et de domaine créés, utilisateurs ajoutés à des groupes privilégiés, etc…)

- Surveillance de la création de tâches planifiées

- Créer et surveiller les fichiers canary

Kelvin met régulièrement à jour le blog Cyberdrain avec de nouveaux scripts, alors n’oubliez pas de le consulter.

Outil n°5 : exécutions automatiques

Tactiques surveillées :

- Persistance : entrées de registre

L’un des moyens les plus courants d’assurer la persistance consiste à implanter des scripts malveillants dans le registre de Windows, conçus pour s’exécuter au redémarrage ou lorsqu’un raccourci ou des fichiers batch sont déclenchés.

Auto-exécutions de Microsoft est l’outil de référence pour vous montrer quels programmes sont configurés pour s’exécuter au démarrage ou à la connexion. Cet article explique comment le configurer et l’utiliser pour inspecter et identifier les clés de registre suspectes. Il propose même plusieurs exemples d’entrées suspectes à rechercher.

Il s’agit d’ajouter des couches à votre sécurité et de vous donner plus d’occasions de réagir.

Ces cinq outils n’élimineront pas le risque de rançongiciels, mais ils vous aideront certainement à combler les lacunes de vos systèmes de défense et à rendre les choses plus difficiles pour les attaquants en éliminant les routines et les cibles faciles.

Vous savez ce qu’on dit : la question n’est pas de savoir si vous allez faire face à une attaque, mais quand vous allez y faire face. Et bien, il s’agit aussi de savoir, quand ça arrive, à quel point ça va faire mal. L’utilisation de ces outils et d’autres bonnes pratiques pour renforcer vos systèmes et mettre en place davantage de possibilités d’alerte peut vous aider à repérer et à interrompre les attaques inévitables plus tôt, avant qu’elles n’aient la possibilité de déclencher une véritable crise.