[av_textblock size=“ font_color=“ color=“ av-medium-font-size=“ av-small-font-size=“ av-mini-font-size=“ av_uid=’av-jswydpiu‘ custom_class=“ admin_preview_bg=“]

Foto von Andre Hunter

Das Jahr hat gerade einmal angefangen, aber es zeichnet sich bereits jetzt ab, dass 2019 ein hartes Jahr an der Sicherheitsfront sein wird. Besonders beunruhigend ist dabei die zunehmende Anzahl von Angriffen, die gezielt auf MSPs, Systemhäuser und ihre Kunden gerichtet sind.

Falls Sie nicht gerade selbst eine Strichliste führen, möchten wir Ihnen einen Rückblick auf die wichtigsten aktiven Bedrohungen bieten und untersuchen, was Sie unternehmen können, um sich selbst besser zu schützen. Wenn Sie lieber direkt zu den Tipps gelangen möchten, können Sie hier unsere neue Checkliste zur MSP-Cybersicherheit 2019 herunterladen.

Angriffe auf MSPs nehmen zu: 3 große Bedrohungen, die Sie kennen sollten

1) Die in China ansässige Hackergruppe APT10

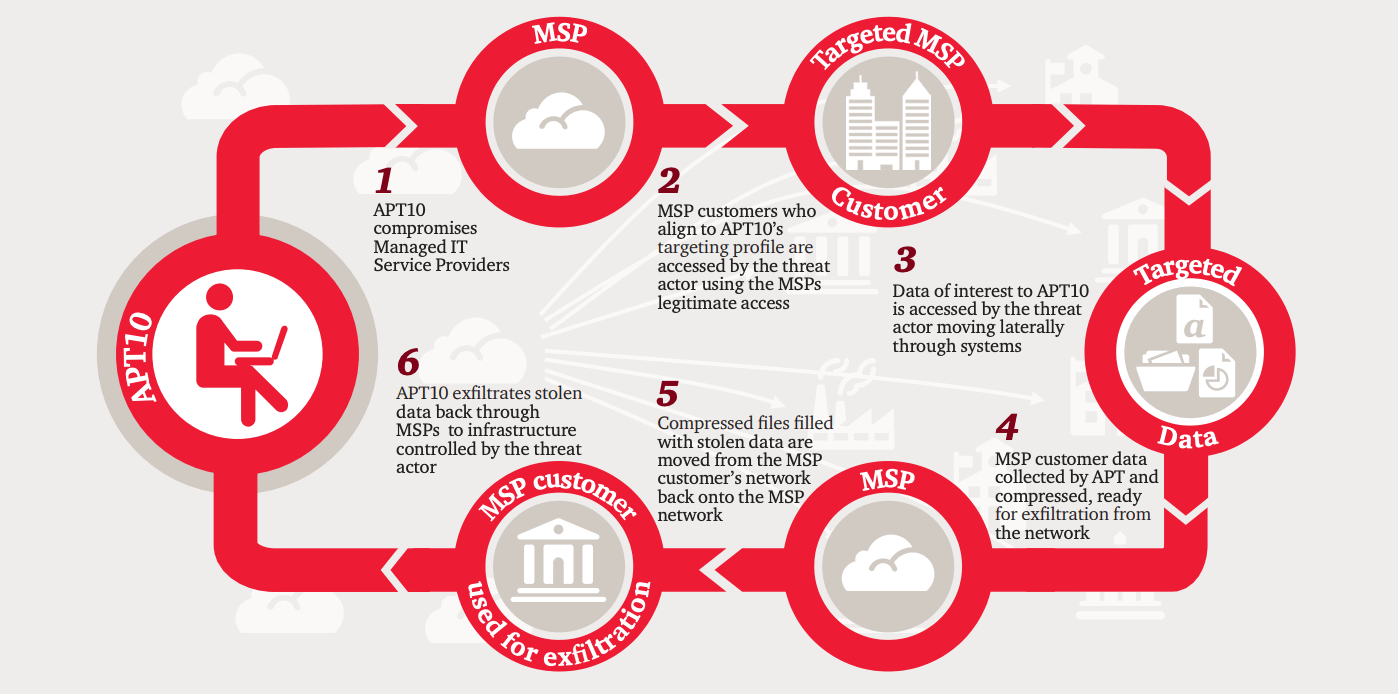

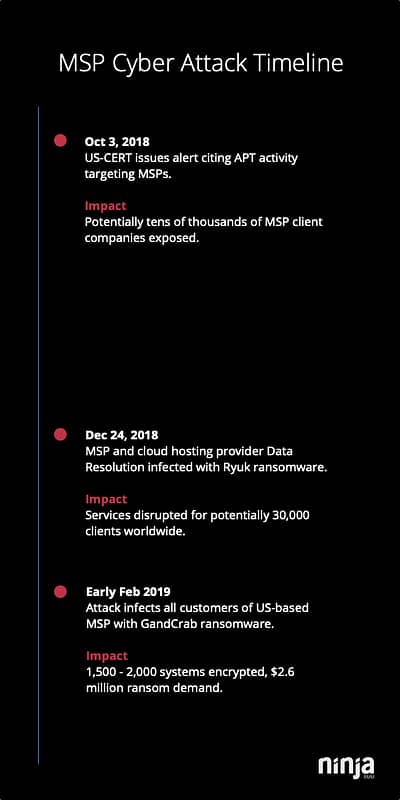

Im Oktober hat das United States Computer Emergeny Readiness Team (US-CERT) eine Warnmeldung herausgegeben, in der anhaltende und weitreichende Anstrengungen durch „Advanced persistent threat“-Akteure (APT, auf Deutsch: „fortgeschrittene, andauernde Bedrohung“) bestätigt werden, die MSPs und deren Kunden zu infiltrieren. Es wird davon ausgegangen, dass diese Kampagne, die auch als Operation Cloud Hopper bezeichnet wird, seit 2016 aktiv ist und dass die Angreifer in deren Folge ein beispielloses Maß an Zugriff auf MSP-Kundennetzwerke erlangt haben.

Zwei der größeren MSP-Opfer wurden später identifiziert als Hewlett Packard Enterprise (HPE) und IBM, wobei Behördenvertreter bereits gewarnt haben, dass es sich dabei nur um die Spitze des Eisbergs handele. Alastair MacGibbon, Leiter des australischen Cyber Security Centre, beschrieb die Operation als „die größte und kühnste Kampagne, die ich jemals gesehen habe…massiv im Hinblick auf Umfang und Ausmaß“. Er brachte seine Bedenken zum Ausdruck, dass zehntausende Unternehmen über ihre MSPs gefährdet sein könnten.

Cloud Hopper attack diagram (PwC)

Wichtige Fakten

- Die Angreifer verschaffen sich über Spear-Phishing-E-Mails einen ersten Zugang zu MSPs

- Sie breiten sich dann auf MSP-Kundennetzwerken aus, indem sie die legitimen, gesammelten MSP-Anmeldeinformationen und Fernzugriffs-Tools wie RDP missbrauchen

- Sie entgehen einer Entdeckung, indem sie legitime, integrierte Administrations-Tools wie PowerShell, Robocopy und PuTTY nutzen, um Daten zu stehlen und andere bösartige Aktivitäten durchzuführen

- Die Angreifer halten sich auf manipulierten Geräten durch die Ausnutzung geplanter Aufgaben oder der Windows-Dienste

- Die Hauptziele der Kampagne scheinen Spionage und Diebstahl geistigen Eigentums zu sein

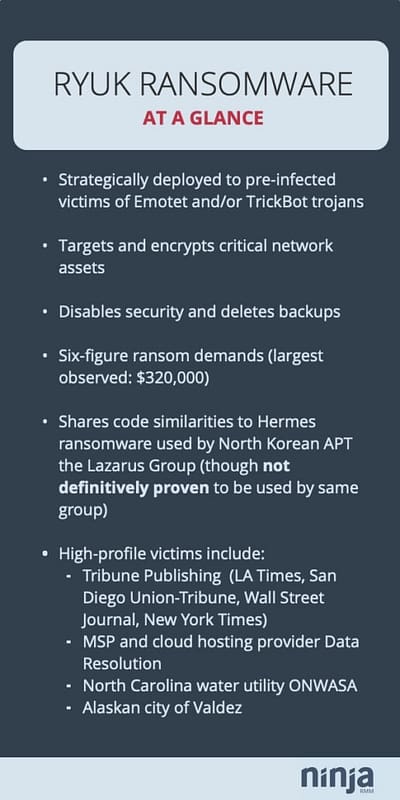

2) Ryuk Ransomware

Ryuk-Angriffe unterscheiden sich auf verschiedene Weisen von anderen Ransomware-Infektionen. Erstens gehen ihnen normalerweise Emotet oder Trickbot voraus – Trojaner, die eine Startposition in den Opfer-Netzwerken etablieren und die Grundlage für Angreifer legen, indem sie die wichtigsten Anlagen identifizieren und verschlüsseln. Die Angreifer haben Tage, Wochen oder sogar Monate gewartet, bevor sie Ryuk eingesetzt haben, haben sich Zeit genommen, das Netzwerk auszuspionieren, Sicherheit und Backups zu deaktivieren und den Einsatz der Ransomware für die Nacht, am Wochenende oder einem Feiertag zu planen, um den Schaden zu maximieren, bevor die Opfer reagieren konnten.

Genau das ist Data Resolution passiert, einem in Kalifornien ansässigen MSP und Cloud-Hosting-Anbieter, der letztes Jahr am Heiligabend mit einer Ryuk-Ransomware-Infektion zu kämpfen hatte. Das Unternehmen, das aus seinen eigenen Systemen ausgesperrt war, war gezwungen, das Netzwerk abzuschalten und musste sich darum bemühen, Sicherheitsberater zu beauftragen, die über die Weihnachtsfeiertage verfügbar waren. Dann ging es darum, die 30.000 Kunden von Data Resolution zu informieren, dass sie womöglich den Zugang zu E-Mail und Datenbanken verloren haben.

Die Höhe der Lösegeldforderung wurde zwar nicht bekannt gegeben, aber bei früheren Ryuk-Forderungen handelte es sich normalerweise um sechsstellige Beträge. Alles in allem gehen Schätzungen davon aus, dass durch diese selektive, gezielte Strategie innerhalb von gerade einmal sechs Monaten knapp $ 4 Millionen für die Kriminellen hinter Ryuk zusammen kamen. Aber, wenn Sie jetzt der Ansicht sind, dass Ryuk nur eine Bedrohung für große MSPs wäre, sollten Sie umdenken. Zu den Opfern zählten auch ein kleines Wasserversorgungsunternehmen in North Carolina und die Stadt Valdez, Alaska (3,862 Einwohner). Es geht nicht unbedingt um die Größe, es geht um das Druckmittel. Wenn Angreifer feststellen, dass Sie ein MSP sind, der kritische Dienste für Kunden anbietet, sind sie nur um so motivierter zu sehen, inwieweit Sie bereit sind, Schaden und Ausfallzeiten für Ihre Kunden zu verhindern.

Wichtige Fakten über Ryuk-Ransomware

- Ryuk wird zielgerichtet bei Opfern eingesetzt, die mit Emotet und/oder TrickBot infiziert sind (diese wiederum werden üblicherweise über Schad-E-Mails übertragen)

- Vor dem Einsatz führen die Angreifer eine Netzwerkerkundung mithilfe der Standard-Tools der Windows-Befehlszeile durch, um nicht entdeckt zu werden

- Sie erreichen eine Lateral-Bewegung durch die Opfernetzwerke, indem sie die legitimen, gesammelten Anmeldeinformationen und Fernzugriffs-Tools wie RDP missbrauchen

- Um den Zugang aufrechtzuerhalten, erstellen sie Service-Benutzerkonten, die auch verwendet werden können, um auf Recovery-Bemühungen zu reagieren

- Sobald sie Zugriff auf Konten mit erweiterten Rechten haben, deaktivieren/entfernen Sie Sicherheitssoftware, Protokollierung und Backups

- Sie nutzen Batchskripts und Windows-Tools wie PsExec, um Ryuk über einzelne Maschinen hinweg einzusetzen

3) GandCrab-Ransomware

Die gegenwärtig im Hinblick auf die schiere Menge von Infektionen erfolgreichste Ransomware-Variante, GandCrab, wurde kürzlich benutzt, um einen der schlimmsten MSP-Albträume wahr werden zu lassen. Wie auf Reddit berichtet wurde, stellte ein mittelgroßer MSP Anfang Februar fest, dass alle seiner 80 Kunden mit Ransomware infiziert waren. Mit geschätzten 1.500 bis 2.000 verschlüssten Kundensystemen sah sich der MSP mit einer Lösegeldforderung von $ 2,6 Millionen konfrontiert.

Als ob das nicht schon schlimm genug gewesen wäre, nutzten die Angreifer das eigene RMM-Tool des MSPs, um die Ransomware einzuschleußen, wodurch er direkt haftbar war.

Die Ursache des Problems war ein veraltetetes ConnectWise ManagedITSync Integrations-Plugin für Kaseya VSA. Einzelheiten über eine Schwachstelle in der Integration wurden zusammen mit einem PoC im November 2017 entdeckt, aber in diesem Fall wurden Updates, die das Problem beheben, nicht oder nicht korrekt durchgeführt.

Aufgrund dessen waren die Angreifer in der Lage, Administratorzugriff auf das Kaseya RMM-Tool des MSPs zu erlangen und dieses zu nutzen, um GandCrab in jeden Endpunkt zu schleusen, der sich unter der Verwaltung des MSPs befand.

Kyle Hanslovan von Huntress Labs zufolge war dieser spezielle MSP unglücklicherweise nicht allein betroffen. Mindestens vier andere MSPs erlitten ein ähnliches Schicksal: „Auf einen Schlag waren alle Endpunkte ihrer Kunden mit GandCrab verschlüsselt“.

Huntress Labs gab die folgenden Warnungen und Anweisungen für Kaseya VSA-Nutzer heraus, um festzustellen, ob sie angreifbar sind:

Durchsuchen Sie Ihren VSA-Server nach der Datei „ManagedIT.asmx“. Wenn Sie diese gefunden haben, ziehen Sie in Betracht sie zu entfernen (WARNUNG: CW-Funktionen, die diese nutzen WERDEN NICHT MEHR FUNKTIONIEREN). Tools zur Überprüfung der Angreifbarkeit sind verfügbar, aber prüfen nur auf die KaseyaCwWebService/ManagedIT.asmx URI. https://t.co/Ur6RkjgKs3 pic.twitter.com/mYxvskGQwA

— Huntress Labs (@HuntressLabs) 5. Februar 2019

GandCrab-Entschlüsselungstool verfügbar: Die guten Nachrichten lauten, dass Opfer von GandCrab ihre verschlüsselten Daten ohne Lösegeldzahlung entschlüsseln und wiederherstellen können. Der Grund dafür ist, dass Forscher von Bitdefender ein Update ihres kostenlosen GandCrab-Entschlüsselungstool herausgegeben haben. Das Tool funktioniert bei Dateien, die zwischen November 2018 und Februar 2019 von GandCrab verschlüsselt wurden. Es muss an dieser Stelle jedoch darauf hingewiesen werden, dass Bitdefender bereits zuvor Entschlüsselungstools herausgegeben hatte und die Bösewichte, die hinter GandCrab stehen, aktualisierte Versionen der Ransomware verbreitet haben, durch die die Entschlüsselungstools innerhalb weniger Tage nutzlos wurden.

Die Zielgerichtetheit des Angriffs und der hohe Lösegeldbetrag sind ein Ausgangspunkt für GandCrab-Akteure. Bis zu diesem Punkt wurden sie weitestgehend beobachtet, wie sie die Ransomware mittels Exploit-Kits und willkürlichen Spamkampagnen einsetzten. Das ist ein weiteres Zeichen dafür, dass es sich bei dem Wechsel zu koordinierten, gezielten Angriffen um einen gefährlichen und zunehmenden Trend handelt.

Warum sind MSPs ins Visier von Cyber-Kriminellen geraten?

Mit einem Wort: Zugang. MSPs bedienen zahlreiche Kunden, die ihnen die Schlüssel zu ihrem Allerheiligsten anvertrauen. MSP-Infrastrukturen sind so gestaltet, dass sie Technikern einfachen direkten Zugriff zu diesen Kunden gewähren, damit sie sich schnell zur Fehlerbeseitigung, Durchführung von Wartungsmaßnahmen, Bereitstellen von Software usw. einschalten können. Man kann leicht nachvollziehen, weshalb Cyber-Kriminelle diese Möglichkeiten unglaublich reizvoll finden. Durch die Manipulation von nur einem einzigen MSP erhalten sie Zugriff auf Massen potenzieller Opfer.

Außerdem macht es das Kernangebot von MSPs – das darin besteht, dafür zu sorgen, dass die Kunden-Netzwerke sicher sind und problemlos laufen – selbige durch die Androhung von kundenseitigen Störungen und Schäden zu erstklassigen Erpressungszielen. Wenn Sie morgens aufwachen und feststellen, dass alle Ihre Kunden mit Ransoware infiziert sind, wie viel wären Sie bereit zu zahlen, um das Problem aus der Welt zu schaffen? Lösegeld zu zahlen ist niemals ratsam (noch einfach oder eine sichere Sache), aber man kann nachvollziehen, warum Angreifer der Ansicht sind, dass die Infizierung von MSPs und ihrer Kunden für sie ein größeres Druckmittel als alles andere darstellt.

Wie viele Unternehmen, für die sie tätig sind, sind MSPs häufig kleine Betriebe mit begrenztem Personal und Ressourcen. Obwohl ihnen mehr Wissen und mehr Mittel zur Verfügung stehen, fehlt ihnen häufig spezialisiertes Sicherheitspersonal (ganz abgesehen von der notwendigen Zeit, um absolut sicher zu gehen, dass sie alles abdecken). Daher sind sie oft weichere Ziele als die großen Unternehmen mit einem Vielfachen ihrer Größe, aber sie können den Angreifern dennoch über ihre Kunden potenziellen Zugriff auf ebenso viele Endpunkte bieten.

Was passiert, wenn MSPs manipuliert wurden?

Es stehen hohe Einsätze auf dem Spiel. Angreifer nutzen zunehmend den anfänglichen Zugang zu MSPs, um Zugriff auf deren Kunden zu erlangen. Wie die letzte Welle von GandCrab-Angriffen zeigt, sind es ausgerechnet die Tools und Funktionalitäten, die es den MSPs ermöglichen, ihren Kunden zu dienen, die gegen sie verwendet werden können. Wenn das passiert, kann das Vertrauen, das jeder Beziehung zwischen MSP und Kunde zugrunde liegt, unwiderruflich zerstört werden.

Kein Vertrauen. Kein Geschäft.

5 Schlüssel zum Schutz Ihres MSP-Unternehmens gegen diese Welle gezielter Angriffe

Die Sicherung Ihres Unternehmens ist natürlich keine einmalige Angelegenheit, aber es gibt einige konkrete Dinge, die Sie jetzt unternehmen können, um es Angreifern deutlich schwieriger zu machen, Fuß in Ihrem Netzwerk zu fassen und sich darin auszubreiten. Wir befassen uns im Folgenden mit den besonders dringenden Themen, aber Sie sollten auch einen Blick auf unsere Checkliste zur MSP-Cybersicherheit 2019 werfen.

1) Beschränken Sie den Zugang innerhalb Ihres Netzwerks

Jeder dieser oben beschriebenen Angriffe hat legitime Rechte ausgenutzt, die häufig besser gesperrt sein können. Um das zu erreichen, besteht die beste Option darin, Barrieren zwischen Ihren Nutzern und Ihren Endgeräten zu schaffen. Beginnen Sie damit, einen mehrstufigen Ansatz für berechtigten Zugang zu nutzen und sich an das Prinzip der geringsten Rechte zu halten – beschränken Sie Rechte auf das absolut notwendige Minimum, das erforderlich ist, damit eine Aufgabe erledigt werden kann.

Vermeiden Sie es, Anmeldeinformationen zu teilen oder wiederzuverwenden und benutzen Sie einen Passwort-Manager, um starke, einmalige Passwörter zu generieren. Aktivieren Sie, wann immer es möglich ist, die Multi-Faktor-Authentifizierung.

Aber gehen Sie noch einen Schritt weiter und hören Sie an dieser Stelle nicht auf. Stellen Sie sicher, dass Sie einmalige Passwörter als lokaler Admin benutzen (Microsoft’s LAPS kann dabei hilfreich sein), und dass Sie Endnutzer aus der Gruppe der lokalen Admins entfernt haben. Verwalten Sie keine Konten, sofern es nicht unbedingt erforderlich ist.

Ebenfalls wichtig: Sperren Sie Ihre Systeme, um Lateral-Bewegungen zwischen Arbeitsstationen zu blockieren.

2) Sichern Sie Ihr RMM und andere Fernzugriffs-Tools

Jedes dieser RMM Tools sollte eine Erinnerung enthalten, die lautet: „Große Macht bedeutet große Verantwortung.“ Sie sollten mindestens sicherstellen, dass Sie die MFA aktiviert haben und dass Sie die RMM Tools auf dem aktuellen Stand halten. Ja, die Durchführung von Patches kann schwierig sein, aber diese sollten Priorität haben.

Beschränken Sie außerdem die Anzahl der Nutzer, die Zugriff auf diese Tools haben – und worauf sie in diesen Tools Zugriff haben – auf das absolute Minimum, das für die Erledigung ihres Jobs erforderlich ist. In einem idealen Szenario sollte die Protokollierung aktiviert sein, damit Sie nachvollziehen können, wer wann auf was zugegriffen hat.

Und bei Allem, was heilig ist, sichern Sie das RDP.

3) Schützen Sie Ihre Nutzer und sperren Sie deren Endpunkte

Obwohl sich die digitale Bedrohungslandschaft rasant verändert, beginnt der Großteil der Cyber-Angriffe immer auf dieselbe Weise – mit einem Nutzer, der auf eine schädliche E-Mail hereinfällt. Schützen Sie Ihre Mitarbeiter mit E-Mail- und Web-Filterungstools, die dazu beitragen können, sie vor solchen Fehlern zu bewahren. Falls Sie dieses nicht bereits getan haben, ist es sinnvoll, auch DMARC, SPF und DKIM einzurichten.

Nehmen Sie sich außerdem Zeit, um die integrierten Windows-Tools und Funktionalitäten zu deaktivieren oder zu beschränken, auf die es die Angreifer besonders abgesehen haben. Die Beschränkung von PowerShell sollte dabei ganz oben auf der Liste stehen, aber Sie sollten auch die Einstellungen der Endpunkte anpassen, um den Start von Skriptdateien zu beschränken, Makros und OLE in Microsoft Office sowie eine Vielzahl von Programmen, wie zum Beispiel Certutil, Mshta und Regsvr32, zu deaktivieren/zu beschränken, damit ausgehende Anforderungen von diesen unterbunden werden.

4) Überwachen Sie Ihr Netzwerk aktiv auf Anzeichen von Manipulationen

RMM-Tools erleichtern die Überwachung der Netzwerke Ihrer Kunden, aber Sie sollten Ihr eigenes Netzwerk ebenso im Auge behalten. Bei den oben beschriebenen Angriffen können Alarme, die den MSP über Schlüsselereignisse benachrichtigen, wie zum Beispiel über die Installation eines neuen Service, die Erstellung geplanter Aufgaben und Änderungen der Registry, frühzeitige Warnungen für die Opfer sein.

Wir haben daran gearbeitet, die Einrichtung dieser Art von Alarme mithilfe der sofort nutzbaren Alarm-Vorlagen in NinjaOne zu vereinfachen.

5) Sie müssen einen Vorfallreaktionsplan erstellen

Wenn ein Sicherheitsvorfall eintritt (leider ist das höchstwahrscheinlich nur eine Frage der Zeit), müssen Sie unter Druck schnell handeln können. Dafür benötigen Sie klare Richtlinien und eine effektive Planung. Nehmen Sie sich die Zeit, um diese mit Ihrem Team auszuarbeiten. Legen Sie Rollen und Verantwortungsbereiche fest. Sie benötigen einen Plan für die Kommunikation intern, mit Kunden, Behörden und der Öffentlichkeit (sofern erforderlich). Suchen Sie nach Firmen, die auf Vorfallreaktion spezialisiert sind und sorgen Sie dafür, dass eine abrufbereit ist, falls Sie jemals eine schnelle Eskalation benötigen.

Und schließlich: Legen Sie sich nicht nur einen Plan zurecht, sondern testen Sie diesen. Führen Sie Probealarme durch, damit Sie Schwachstellen und Dinge, die Sie anders angehen müssen, aufdecken können. Sie finden garantiert etwas.

Nächste (Baby-)Schritte

So viele Empfehlungen auf einmal können dazu führen, dass alles schwieriger erscheint als es tatsächlich ist. Wer hat denn überhaupt Zeit für solches Zeug? Entscheidend ist, sich zu verdeutlichen, dass Sie nicht alles auf einmal erledigen müssen. Sie müssen nur überhaupt etwas unternehmen. Die Fortschritte können schrittweise erzielt werden. Konzentrieren Sie sich jeweils auf eine Sache. Bedenken Sie, dass alle Verbesserungen, die Sie jetzt vornehmen können, es wert sein werden und deutlich weniger zeitintensiv/teuer sein werden als sich mit einem akuten Angriff befassen zu müssen.

Die Alternative – nichts zu tun – ist jetzt vielleicht einfach, aber zieht auf lange Sicht katastrophale Folgen nach sich. Sie können dem Angriff nicht für immer ausweichen. Denn wie die bisherigen Angriffe gezeigt haben, nimmt das Risiko ständig zu.

Als Hilfe für Ihren Anfang können Sie unsere neue Checkliste herunterladen, die mit vielen praktischen Tipps und Links zu kostenlosen Ressourcen gespickt ist.