Schützen Sie Ihre Kunden vor den bedrohlichsten Betrugsversuchen und gemeinsten Gefährdungen dieses Jahres, indem Sie ihnen beibringen, wie man die häufigsten Malspam- und Phishing-Verschleierungen durchschaut.

Um Halloween und den letzten Tag des „Monats der Cybersicherheit“ zu feiern, beleuchten wir drei der beliebtesten Maskierungen, mit denen sich Kriminelle an den Verteidigungen vorbei direkt in die Posteingänge schleichen. Teilen Sie diese Ihren Kunden mit, als Erinnerung wachsam zu bleiben und daran, dass Sie Tag für Tag hart arbeiten, um sie vor solchen Angriffen zu schützen.

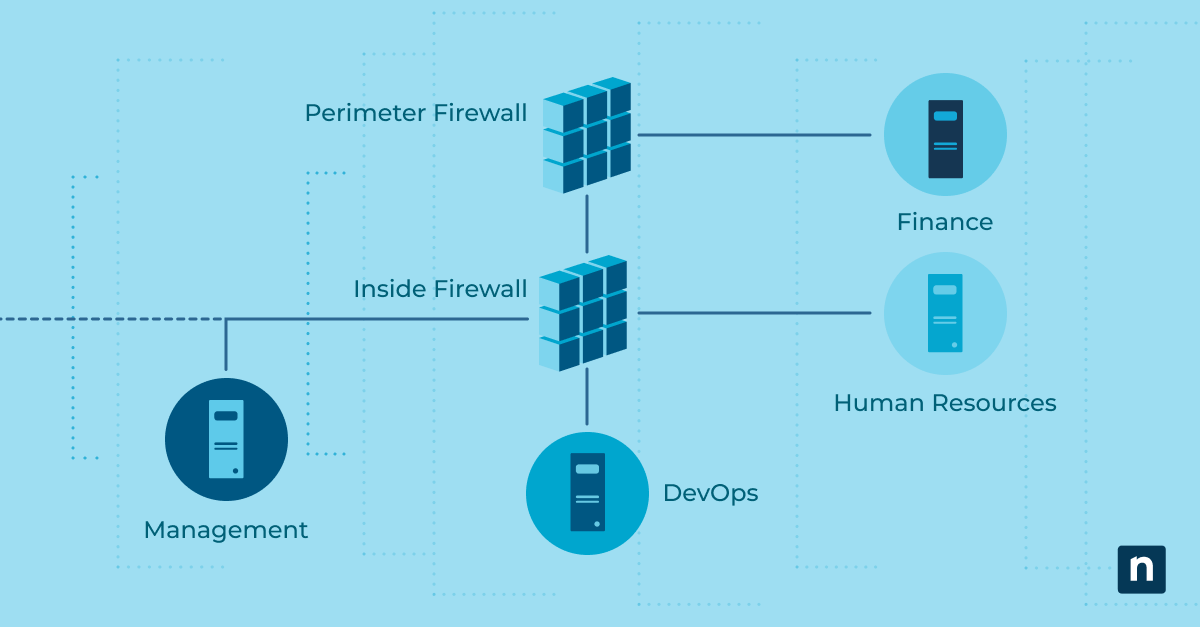

Tarnung #1: Office-Dokumente ermutigen Sie, Makros zu aktivieren.

Was steckt dahinter?

Ein Klassiker. Also die Hexe oder der Dracula unter den Kostümierungen, nur als Spam-Schadsoftware. Die Angreifer senden dem Opfer eine E-Mail mit einem Office Dateianhang (normalerweise Word, aber manchmal auch Excel oder sogar Publisher-Dateien) oder einen Link, der zu diesen Dateien weiterleitet. Diese Dateien sind häufig als Rechnungen verkleidet, oder als andere geschäftsmäßig wirkende Dokumente. So erzeugen Sie ein Gefühl von Dringlichkeit. Im Inneren haben die Angreifer bösartige Makros versteckt, die eine Kettenreaktion von Befehlen starten, die typischerweise dazu führen, dass Schadsoftware aus dem Internet heruntergeladen und ausgeführt wird.

Diese Technik gibt es seit Jahren, und sie wird nach wie vor von einigen der heute aktivsten Malware-Operationen, einschließlich Emotet, stark genutzt – nach einigen Messungen ist dies momentan die am weitesten verbreitete Gefährdung unter den Schadprogrammen.

48% aller bösartigen E-Mail Anhänge sind Office Dateien

Warum man diese Art von Angriffen auch nach vielen Jahren noch so häufig antrifft? Ganz einfach: Sie funktionieren.

Was macht diese Verschleierungsmethode so effektiv?

Zum einen sind Office-Dokumente ein so vertrauter und allgegenwärtiger Bestandteil der täglichen Arbeit. In den meisten Fällen ist es nicht praktikabel, sie zu durchsuchen und die Mitarbeiter denken sich nur selten etwas dabei, sie zu erhalten. Viele Antiviren- und E-Mail-Sicherheitstools können auch Schwierigkeiten haben, diese Dateien auf verdächtigen Makrocode zu analysieren, insbesondere wenn die Daten in einer Zip-Datei oder passwortgeschützt abgelegt sind.

Darüber hinaus geben sich die Angreifer mehr und mehr Mühe dabei, den Kontext der verschickten Dateien so glaubwürdig wie möglich zu gestalten. Ein unfassbar böser Trick der Emotet-Banden besteht zum Beispiel darin, ihren Opfern Inhalte aus Mails abzuluchsen und dann an deren Kontakte weiter zu versenden. Das ist nur sehr schwer zu durchschauen.

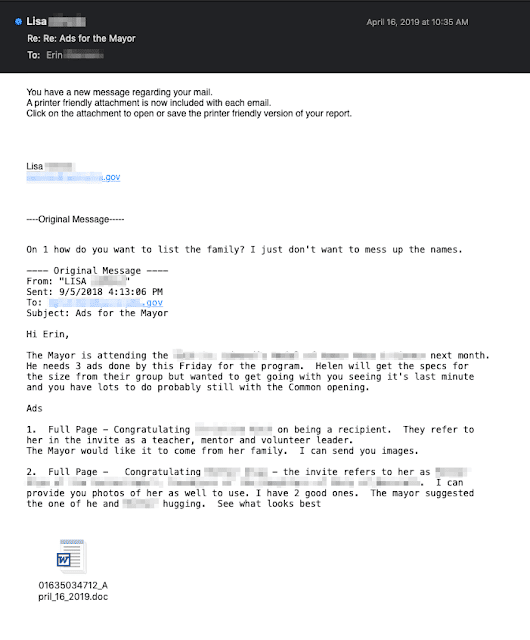

Experten von Talos beschreiben die Taktik, anhand der folgenden, echten Beispiel-Mail.

Die obige E-Mail veranschaulicht das „Social Engineering“ von Emotet. In diesem Beispiel haben wir eine bösartige E-Mail von Emotet. Im Inneren befindet sich ein früheres Gespräch zwischen zwei Mitarbeitern des Bürgermeisters einer US-Stadt.

- Zuvor schickte Lisa eine E-Mail an Erin über das Platzieren von Anzeigen, um eine bevorstehende Zeremonie zu bewerben, an der der Bürgermeister teilnehmen würde.

- Erin antwortet Lisa und bittet sie nach weiteren Details zu ihrer Anfrage

- Lisa wird mit Emotet infiziert. Emotet stiehlt alle Inhalte ihres Postfachs, darunter auch die Konversation zwischen ihr und Erin.

- Emotet erzeugt eine Angriffs-Botschaft. Dabei tut es so, als wäre es Lisa, die auf Erins letzte Mail antworten möchte. Ein infiziertes Word Dokument ist an die Mail angehängt

Es ist leicht zu verstehen, wie jemand, der eine E-Mail als Teil eines laufenden Gesprächs erwartet, auf so etwas hereinfallen kann. Das ist ein Grund dafür, dass Emotet sich so effektiv per E-Mail verbreitet hat. Durch die Übernahme bestehender E-Mail-Konversationen und die Einbeziehung von echten Betreffzeilen und Mail-Inhalten sind die Nachrichten viel willkürlicher und damit schwieriger für Anti-Spam-Systeme zu filtern.

Wie man die Maskerade durchschaut

Da diese Dateien als so ziemlich alles getarnt werden können, von Rechnungen bis zu Versandbestätigungen – und dazu noch vorgeben aus einer vertrauenswürdigen Quelle zu stammen – besteht der beste Schutz darin, seine Mitarbeiter anzuweisen immer extrem skeptisch zu sein, sobald ein Office-Dokument sie bittet ein Makro zu genehmigen.

In vielen Fällen ist dies ein Hinweis darauf, dass etwas nicht in Ordnung sein könnte.

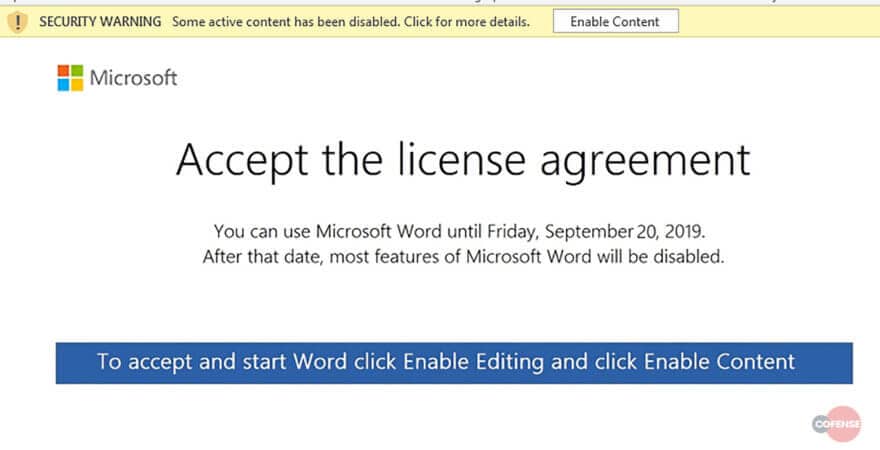

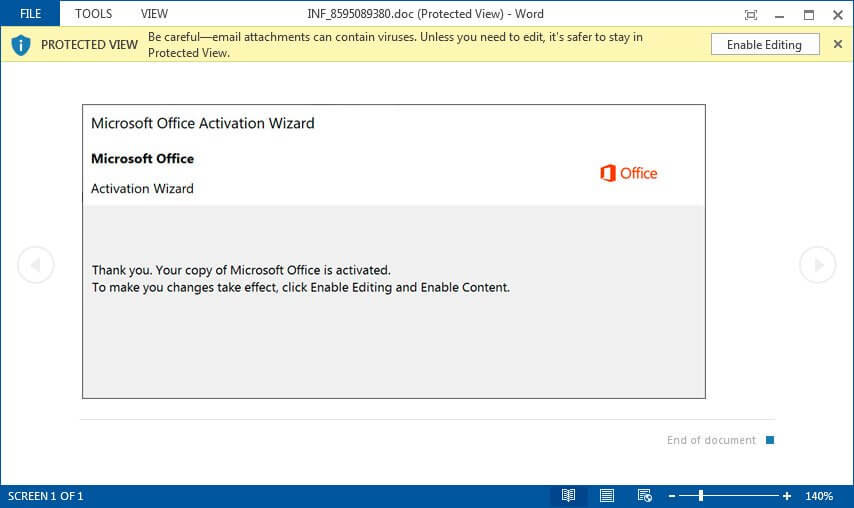

Emotet macht Druck und benutzt dabei eine Menge verschiedener Köder, um Opfer davon zu überzeugen, dass es ungemein wichtig ist, dem Ausführen von Makros zuzustimmen. Von Nachrichten, die einem weismachen, das aktuelle Dokument sei in einer älteren Version von Word erstellt worden, bis hin zu Aufforderungen zur Lizensierung von Microsoft, oder der Bestätigung des Aktivierungs-Assistenten.

Source: Cofense

Source: Bleeping Computer

Wenn das Umfeld Ihrer Klienten natürlich danach verlangt, dass sie häufig Makros verwenden müssen, dann ist eine erhöhte Sensibilisierung nur schwer umzusetzen. Falls dem jedoch nicht so sein sollte, dann können Sie auch darüber nachdenken, noch einen Schritt weiter zu gehen und das Ausführen von Makros in Office-Anwendungen aus dem Internet, komplett zu unterbinden.

Tarnung #2: Office 365 Warnungen

Was steckt dahinter?

Angreifer lieben es, auf Office 365-Anmeldeinformationen abzuzielen. Sie öffnen die Tür zu einer Welt voller bösartiger Möglichkeiten, darunter Spear-Phishing und – dank der Häufigkeit der Wiederverwendung von Passwörtern – dem Zugang zu weiteren Diensten und Accounts.

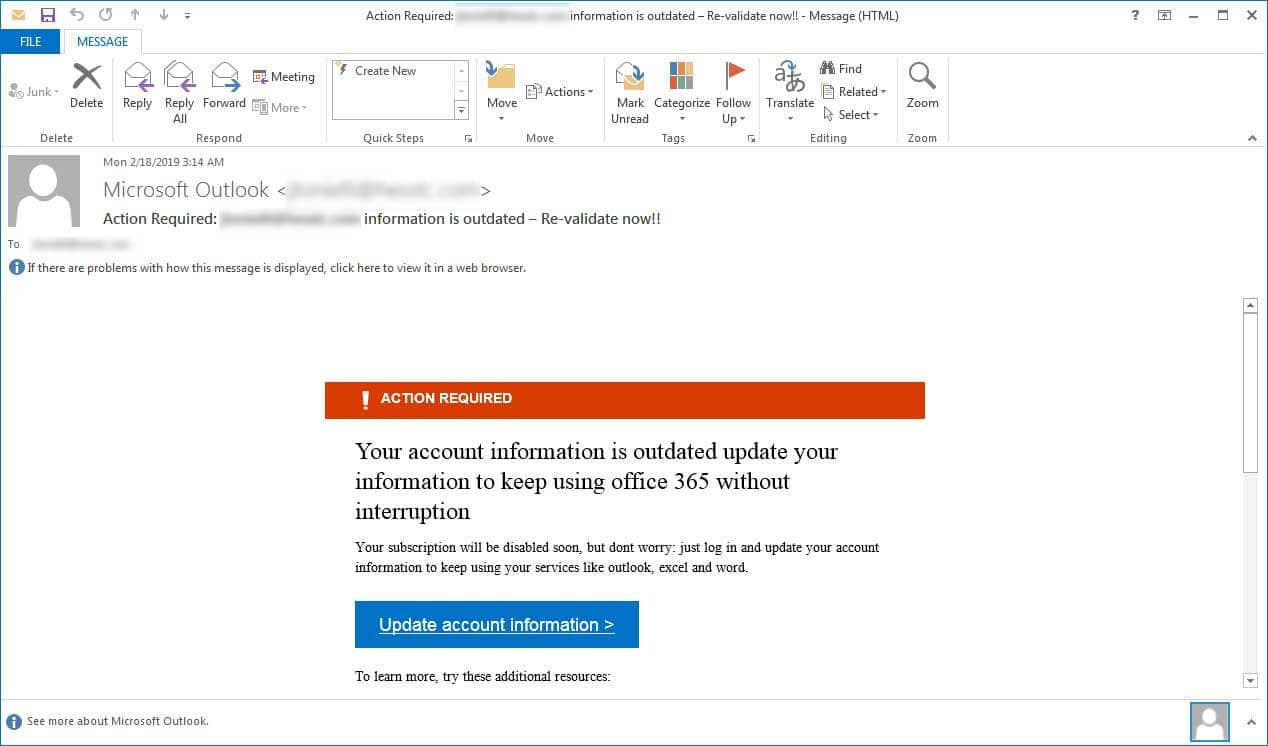

E-Mails werden oft in Form gefälschter Mitteilungen von Microsoft versendet, die die Benutzer darauf hinweisen, dass sie noch nicht zugestellte Nachrichten erhalten haben oder dass Maßnahmen erforderlich sind, um ihr Konto weiterhin zu nutzen. Wer auf die, in diesen E-Mails angegebenen Links klickt, gelangt in der Regel zu einer realistischen Microsoft-Anmeldeseite, wo der Benutzer aufgefordert wird, seine Anmeldedaten anzugeben.

Source: Bleeping Computer

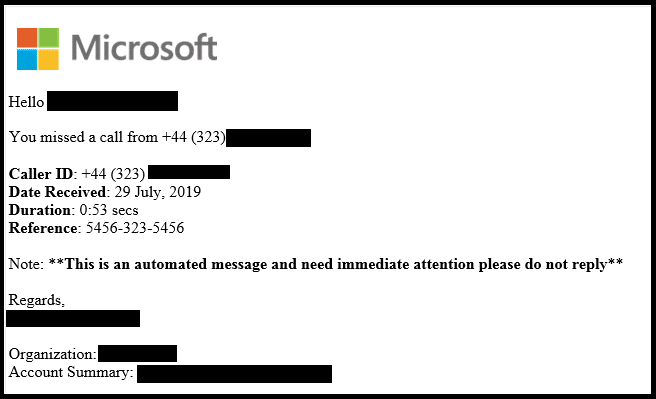

Zu den Strategien gehörten auch gefälschte Voicemails, die eigentlich HTML-Anhänge sind. Wenn diese Dateien geöffnet werden, spielen sie eine kurze Audioaufzeichnung ab und leiten den Empfänger dann auch auf eine gefälschte Microsoft-Landingpage weiter, auf der er aufgefordert wird, sein Passwort einzugeben, um die vollständige Nachricht zu hören.

Source: McAfee

Was macht diese Methode effektiv?

Benutzer vertrauen viel eher einer Mail, die aussieht, als käme sie direkt von Microsoft, als einem unbekannten Absender. Das ist einer der Gründe dafür, dass Microsoft, der am meisten kopierte Absender in Phishing Mails ist.

Microsoft ist die Nr. 1 unter den imitierten Firmennamen im Phishing-Bereich, mit durchschnittlich 222 verschiedenen Microsoft phishing URLs, die jeden Tag neu auftauchen.

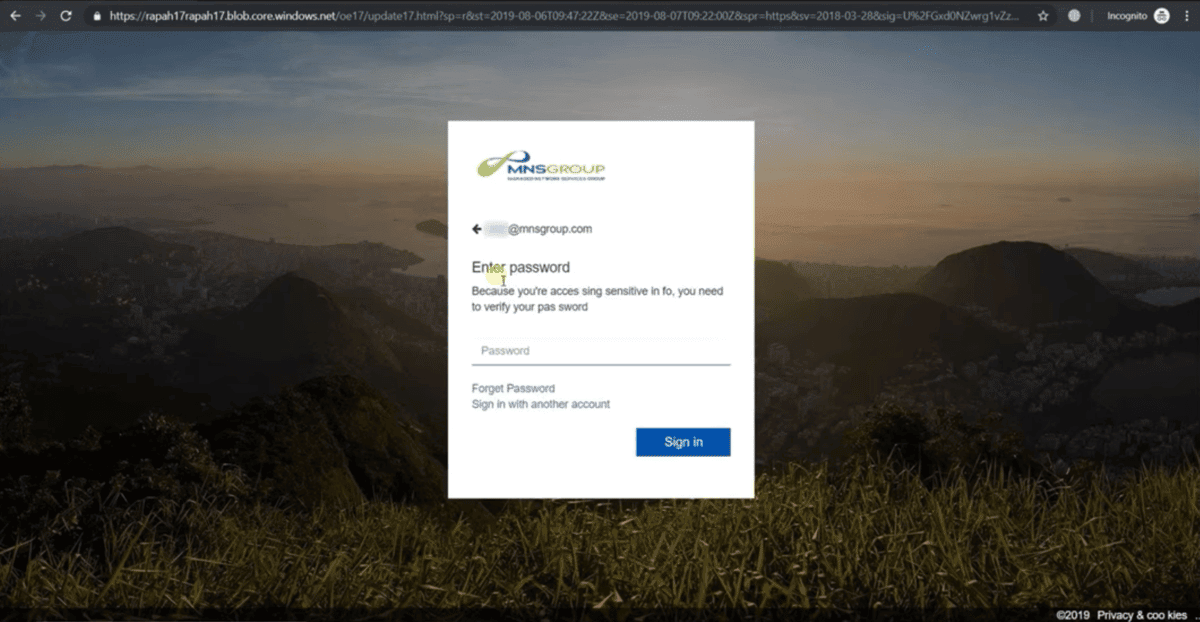

Angreifer nutzen die Taktik, ihre falschen Microsoft Anmeldeseiten auf Azure Blob Storage URLs zu betreiben, die eine windows.net Domain nutzen und ein gültiges Microsoft Zertifikat aufweisen. Das trägt zum Anschein der Seriosität dieser Seiten bei und macht es ihnen leichter, sich an den verschiedenen Sicherheitsfiltern vorbei zu schummeln.

Aus unserem Webinar stammt dieses Video mit CEO Kyle Hanslovan von „Huntress Labs“, das zeigt, wie Angreifer es sogar fertigbringen, die Logos und Namen ihrer Opfer, auf den gefälschten Seiten anzeigen zu lassen. Das führt zu noch mehr Glaubwürdigkeit.

Wie man die Maskerade durchschauen kann

Diese Bedrohungen zu entdecken, erfordert Wachsamkeit und die Suche nach gängigem Phishing-Material – Das Überprüfen von Namen und Adresse des Absenders, ein Mouse-Over über Links, um die URL vor dem Anklicken zu sehen, etc.

Beispiel: Eine der Landing Pages, die Kyle im obigen Video hervorhebt, ist „Misocroft“ – nahe genug an Microsoft, um nicht aufzufallen.

Neben dem Training der Nutzer, Erkennungsmerkmale von Phishing-Mails zu beachten, können Sie auch darüber nachdenken, sich, oder alle User, durch einen Alarm warnen zu lassen, sobald eine E-Mail die Windows.net Domain beinhaltet.

Schützen Sie Ihr MSP Unternehmen und schützen Sie Ihre Klienten mit der „Cybersecurity Checklist“

Unternehmen Sie bereits alles, um die Sicherheit Ihres MSP Unternehmens zu gewährleisten? Die folgende Vergleichsliste bietet Ihnen die Möglichkeit das zu überprüfen. Hier zum Download.